1/37ページ

ダウンロード(2.6Mb)

制御機器の基礎知識 - 制御システムセキュリティ研究会 2017年改訂版 -

従来、制御システムでは無縁と考えられてきたサイバー攻撃も、近年の制御システムを対象にした標的型の攻撃増加に伴い無視できないものとなってきました。

こうした攻撃に対しては、制御システム全体の設計やシステムの運用まで含めた対策が必要です。

制御システムを構成するプログラマブル表示器やPLCなどの個々のコンポーネントレベルでは十分な万全なセキュリティ対策をとることは困難です。制御システムセキュリティへの対策を考える上では、制御システム全体としてのセキュリティ対策を考慮した設備の設計や、制御システムに関わる人の管理・教育などの運用面での対策が十分になされていることが求められます。

こうした観点を踏まえ本書では、制御システムの運用・管理に携わる管理者、設計・構築に携わる設計者、保守に携わる保守担当者、制御システムを含む生産設備で作業に携わるオペレータを対象とし、制御システムをよりセキュアに構築・運用し、操業を安全に継続するための指針を示します。

このカタログについて

| ドキュメント名 | 制御システムセキュリティ運用ガイドライン |

|---|---|

| ドキュメント種別 | ハンドブック |

| ファイルサイズ | 2.6Mb |

| 取り扱い企業 | 一般社団法人日本電気制御機器工業会 (この企業の取り扱いカタログ一覧) |

この企業の関連カタログ

このカタログの内容

Page1

制御機器の基礎知識

制御システムセキュリティ研究会 2017年改訂版

制御システムセキュリティ

運用ガイドライン

一般社団法人 日本電気制御機器工業会

NIPPON ELECTRIC CONTROL EQUIPMENT INDUSTRIES ASSOCIATION

Page2

発行:2012年(平成 24年)12月 1日

改訂:2013年(平成 25年) 8月 1日

改訂:2015年(平成 27年)12月 24日

改訂:2017年(平成 29年)11月 24日

1

Page3

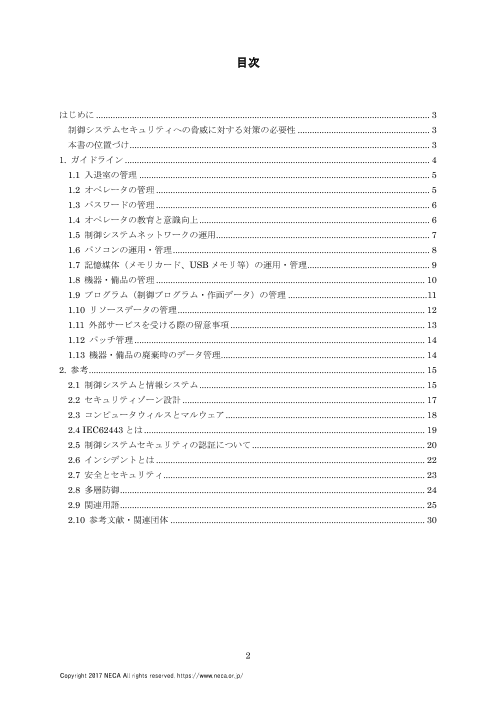

目次

はじめに ........................................................................................................................................... 3

制御システムセキュリティへの脅威に対する対策の必要性 ....................................................... 3

本書の位置づけ ............................................................................................................................. 3

1. ガイドライン ............................................................................................................................... 4

1.1 入退室の管理 ......................................................................................................................... 5

1.2 オペレータの管理 .................................................................................................................. 5

1.3 パスワードの管理 .................................................................................................................. 6

1.4 オペレータの教育と意識向上 ................................................................................................ 6

1.5 制御システムネットワークの運用 ......................................................................................... 7

1.6 パソコンの運用・管理 ........................................................................................................... 8

1.7 記憶媒体(メモリカード、USBメモリ等)の運用・管理 ................................................... 9

1.8 機器・備品の管理 ................................................................................................................ 10

1.9 プログラム(制御プログラム・作画データ)の管理 .......................................................... 11

1.10 リソースデータの管理 ....................................................................................................... 12

1.11 外部サービスを受ける際の留意事項 ................................................................................. 13

1.12 パッチ管理 ......................................................................................................................... 14

1.13 機器・備品の廃棄時のデータ管理 ..................................................................................... 14

2. 参考 ............................................................................................................................................ 15

2.1 制御システムと情報システム .............................................................................................. 15

2.2 セキュリティゾーン設計 ..................................................................................................... 17

2.3 コンピュータウィルスとマルウェア ................................................................................... 18

2.4 IEC62443とは ..................................................................................................................... 19

2.5 制御システムセキュリティの認証について ........................................................................ 20

2.6 インシデントとは ................................................................................................................ 22

2.7 安全とセキュリティ............................................................................................................. 23

2.8 多層防御 ............................................................................................................................... 24

2.9 関連用語 ............................................................................................................................... 25

2.10 参考文献・関連団体 .......................................................................................................... 30

2

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page4

はじめに

制御システムセキュリティへの脅威に対する対策の必要性

従来、各種生産装置や加工機械などの制御システムは、外部のネットワークにも接続されず、

パソコンのような汎用のコンピュータウィルス★の影響も受けないため、サイバー攻撃の対象とみ

なしていませんでした。そのため、当時の製品については、現在の視点において、脆弱性への対

応が不十分な場合もあります。

一方、近年、制御システムも「見える化」や迅速な保守・保全への対応の手段として、ネット

ワークに接続し生産設備の外部からのリモートメンテナンスを可能にしたり、生産管理を行う情

報システムと接続したりするなど、ネットワーク接続が不可避となってきています。さらに、制

御システムを対象とした標的型の攻撃が増加傾向にあることや、生産拠点の海外移転や生産現場

の人の流動化が激しくなっていることなどに起因する情報漏洩、不正操作など、制御システムも

決してセキュリティ面で「安全」とは言いがたい状況になってきました。

こうした背景のもと、制御システムに対する不正な攻撃や不慮の操作による、制御システムプ

ログラムや生産情報などの機密情報の漏洩・改ざん・喪失といったトラブルを回避し、制御シス

テムをより安全に運用する観点からも、制御システムに対するセキュリティ向上が重要な課題と

して捉えられつつあります。

そして、万一制御システムがサイバー攻撃に遭遇した場合、どのような対応をとるか、あらか

じめ検討しておくことも重要です。

本書の位置づけ

制御システムを構成するプログラマブル表示器や PLC などの個々のコンポーネントレベルで

は十分な万全なセキュリティ対策をとることは困難です。制御システムセキュリティへの対策を

考える上では、制御システム全体としてのセキュリティ対策を考慮した設備の設計や、制御シス

テムに関わる人の管理・教育などの運用面での対策が十分になされていることが求められます。

こうした観点を踏まえ本書では、制御システムの運用・管理に携わる管理者、設計・構築に携

わる設計者、保守に携わる保守担当者、制御システムを含む生産設備で作業に携わるオペレータ

を対象とし、制御システムをよりセキュアに構築・運用し、操業を安全に継続するための指針を

示します。

※このガイドラインは、何らかの規準や国際標準の保証や制御システムのセキュリティ対策が万

全であることを意味するものではないことをあらかじめ、ご了承ください。

3

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page5

1. ガイドライン

本書では、制御システムを管理・設計・運用・保守する現場ユーザを対象とし、制御システムをより

セキュアに構築・運用するための指針を示す。

以降の項の表に記載している対象者の A、B、C、Dは以下のとおり定義する。

A: 管理者

制御システムそのものや、付随する各種データ、制御システムに関連する情報システム、及びオペ

レータの管理を行う人。

B: 設計者

制御システムの設計を行う人。ここでは、制御システムの要求仕様を定め、SIer★に開発を依頼す

る、生産技術・インフラ構築の担当者を含む。(制御システムの立ち上げまでを担当)

C:保守担当者

制御システムの保守作業を行う人。制御システムが正しい動作を行っているかを確認し問題があれ

ば対応する業務。場合によっては、プログラムの修正・更新も担当する。(日々の運用を担当)

D: オペレータ

制御システムを操作し作業を行う人、および制御システムを直接操作はしないが制御システムを含

む生産設備で作業を行う人。

以降の項の表には、下記の通り役割を記載している。

○:対象者(管理者、オペレーションをマネージメントする人)

●:被対象者(実施者、運用者)

★印は、2.9関連用語 に用語説明があることを示す。

4

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page6

1.1 入退室の管理

No. 留意点 実施のポイント 役割

A B C D

1.1-1 制御システム 生産設備など、制御システムを含むエリア(空間)には、許可された ○ ● ●

を含むエリア 人のみが出入り可能となるように、バイオメトリクス認証★(指紋等)

(空間)への や、IDカード等による入り口でのチェックを設けることを推奨する。

人 の 出 入 り また、監視カメラを設け、不審者の侵入がないかを確認出来る仕組み

は、許可され を設けることを推奨する。

た人のみに限

定すること 【ねらい】

部外者の不正な侵入を防止することで、部外者による情報・資産の不

正流出や、装置に対する不正操作が行われることを防止する。

1.2 オペレータの管理

No. 留意点 実施のポイント 役割

A B C D

1.2-1 装置を閲覧・操 複数人が操作する装置においては、オペレータを認証する仕組 ○ ● ●

作する権限を明 みを導入し、オペレータ毎に閲覧・操作のアクセス権限(アカ

確にすること ウント)を管理することが好ましい。オペレータ単位の管理が

困難な場合でも、重要な操作に対してはパスワードを設け、不

用意な操作や悪意のある操作を防止する仕組みを設けること

を推奨する。

オペレータと装置の組み合わせに応じた権限の管理が望まれ

るが、場合によっては、一人の人が、現場作業、保全、現場管

理など複数の役割を担うこともあり得る。こうしたときには、

同じ人でも役割に応じたアカウントを設けることが望ましい

場合もある。

【ねらい】

装置を操作する権限を制約することで、適切な権限を持たない

オペレータによる誤操作を防止する。

1.2-2 オペレータの保 ①装置の操作・閲覧の権限制御にオペレータ認証を適用する場 ○ ○ ● ●

守は定期的・確 合、退職等で不在になったオペレータのアカウント(アクセス

実にすること 権限)は都度削除すること。

ID カードで認証を行うシステムでは、退職者の IDカード回収

または無効化を確実に実施すること。

②また、個々のオペレータ毎にアカウントを設けることが望ま

しい。(一つのアカウントを複数のオペレータで共有しない)

【ねらい】

①使わなくなったアカウントや ID カードによる不正な操作を

防止する。

②操作ログとの併用で、操作を行ったオペレータを特定可能に

し、問題発生時の原因究明に役立てるため。

5

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page7

1.3 パスワードの管理

No. 留意点 実施のポイント 役割

A B C D

1.3-1 パスワードは推 パスワードは定期的に変更すること推奨する。 ○ ○ ●

測されにくいも また、パスワードは 8文字以上とし、英数字記号を交えたもの

のとし定期的に とすることが好ましい。このとき、誕生日や氏名、会社名、部

更新すること 署名など推測されやすい文字列は避けること。

また、目につく場所にパスワードを控えたメモなどを残さない

こと。

【ねらい】

他人になりすました不正な操作を防止する。

1.3-2 管理者用パスワ ①システムの保全に必要な管理者用パスワードを設ける場合、 ○ ○ ● ●

ードは万一の場 管理者不在中の緊急措置のために、同じ権限を持つ管理者を複

合に備え複数の 数設ける(ただし最小限度にする)ことを推奨する。

管理者で管理す

ること ②管理者のアカウントを複数設けることが出来ない場合でも、

管理者用パスワードを控えたメモを金庫に保管する。この金庫

の鍵は別の管理者が管理するなど、緊急時には管理者権限でア

クセス可能とする手段を確保しておくこと。なお、代理者がパ

スワードを使用した後には、すみやかに正規の管理者はパスワ

ードを再設定すること。

【ねらい】

システムの管理者の不在時に、システムの設定変更など重要な

操作が緊急に必要になった場合の手段を確保する。

1.4 オペレータの教育と意識向上

No. 留意点 実施のポイント 対象者

A B C D

1.4-1 定期的にオペレ オペレータや保守担当者に対し、たとえば、パスワードの管理 ○ ○ ● ●

ータへのセキュ 方法や、メモリカード、USB メモリの取り扱い、パソコンを

リティ教育を実 利用する際のルールの徹底など、定期的に、セキュリティに関

施すること する教育を実施することを推奨する。

【ねらい】

オペレータのセキュリティに対する考え方、知識(リテラシー)

を維持し、ルール遵守の重要性を認識させることで、ルールが

確実に運用されるようにする。

1.4-2 操作ログの積極 オペレータが実施した作業(操作ログ)を記録する仕組みを導 ○ ● ●

的活用で不正操 入し、かつ、操作ログを記録していることをオペレータに周知

作の予防をする することを推奨する。

こと

【ねらい】

問題発生時の原因究明のみでなく、不適切な操作の抑止効果に

つながることが期待できる。

6

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page8

1.5 制御システムネットワークの運用

No. 留意点 実施のポイント 役割

A B C D

1.5-1 制御システムの 制御システムを接続するネットワークは業務用ネットワーク ○ ●

ネットワークの (情報システム)との間に、ファイヤーウォール★で DMZ★

健全性を確保す (De-Militarized Zone)を設置して、業務用ネットワークから制

ること 御システムネットワークへメールを送らないようにしたり、制

御システムネットワークからインターネット接続をしないよ

うにしたりする対策を推奨する。また、生産プロセス単位で制

御システムネットワークを分離して、その間を IDS★:侵入検

知システム (Intrusion Detection System)機能や IPS★:侵入

防止システム(Intrusion Prevention System)機能を持つルー

タを設置して、インシデント★発生時の検知や汚染拡散防止な

どを施し、被害の最小限と復旧までの時間短縮に役立てること

を推奨する。

さらに、制御システムに関係ない機器を接続しないようにする

ことや、アプリケーションの整理をして不要な PCをネットワ

ークに接続しないようにすることや、制御コントローラのコン

フィギュレーションツール(メンテナンスで使用するアプリケ

ーション)やプログラマブル表示器の画面作成ツールが搭載さ

れている PCのセキュリティレベルを高くして健全性を確保す

ることなどの企業内ルールを設け、これを運用することを推奨

する。

MES(Manufacturing Execution System) ★が、業務用ネット

ワークにある ERP★や SCM★や CRM★と情報取り合いする環

境下では、業務用ネットワークと制御システムネットワークの

間に、制御情報系ネットワークゾーンを設置して、ゾーン管理

を実施すること。例えば、業務用ネットワークと制御情報系ネ

ットワークの間には、ファイヤーウォール★を使用した DMZ★

を設置して、制御情報系ネットワークの健全性を確保し、さら

に、制御情報系ネットワークと制御システムネットワークの間

にもファイヤーウォールを設置して、ネットワークの通信ログ

をリングバッファ形式で設置し、インシデント★発生時には、

この通信ログを別ファイルに保存できるようにし、あとからロ

グデータを取り出して原因解析ができるようにすることを推

奨する。

【ねらい】

サイバー攻撃による制御システムの機密情報搾取や書き換え、

破壊行為を防止する。

被害を受けても汚染範囲を最小限にする。⇒復旧までの時間を

短くする。⇒損害を最小限にする。

また、一般に大量の情報を扱う情報システムと制御システムと

のネットワークを分けることで、ネットワークの負荷増大によ

る制御システムへの悪影響を防止する。

7

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page9

No. 留意点 実施のポイント 役割

A B C D

1.5-2 ネットワークを リモートメンテナンス用のソフトウェアなど、制御機器にネッ ○ ●

経由しアクセス トワーク経由でアクセスを許可する場合には、アクセスのため

可能な制御機器 のパスワードを設け、不正なアクセスを防止すること。

へのアクセス管 さらに、ファイヤーウォール★を設け、接続するパソコンを限

理を確実にする 定したり、不正なパケットをフィルタすることを推奨する。

こと また、改修工事やメンテナンス作業時に、制御システムや装置

を外部インターフェース経由でインターネット接続する場合

は、署名確認ができ、データや情報は暗号化して、セキュリテ

ィが確保されている状況下で使用することを推奨する。

リモートサービスを常時行なう場合は、VPN(Virtual Private

Network) ★だけでなく、通信プロトコル・通信経路のセキュリ

ティ対策やデータ暗号化など、セキュリティが保証された環境

で使用することを推奨する。

【ねらい】

ネットワークを経由した不正なアクセスによるシステム破壊

や資産の流出を防止する。

1.5-3 無線機器を用い 無線 LAN★(Wi-Fi)★など無線機器を用いる場合には、暗号化 ○ ○ ● ●

る際には混信・ を設定し不正な侵入を防止すること。また、使用する周波数帯

輻輳に注意する が重複した場合などに、輻輳により性能が安定しなくなる可能

こと 性もあるため、とくに汎用の無線機器を制御システムの通信に

用いる環境では、携帯電話やパソコンなど電波を発する機器の

持ち込みを禁止・制限するなどの配慮が必要。

業務用ネットワークで使用している無線 LAN 付き PC や情報

端末を、無線 LAN を使用している生産現場に持ち込むことは、

混信状態となり制御システムの支障につながるので避けるべ

きである。

このために、例えば、無線を用いる生産現場への個人携帯電話

や無線を発する機器の持ち込みを禁止するなどをルール化す

ることを推奨する。

【ねらい】

帯域の輻輳による制御システムの性能への悪影響を防止する。

1.6 パソコンの運用・管理

No. 留意点 実施のポイント 役割

A B C D

1.6-1 使用者を明確に パソコンの使用者ごとにログインのためのアカウント(ユー ○ ● ●

すること ザ)を設けること(一つのアカウントを複数の使用者で共有し

ないこと)。各アカウントの権限はユーザおよびユーザのプロ

ジェクトに応じて適切なレベル(管理者、使用者)を設定する

こと。

さらに、各アカウントに対して 1.3項に基づいたパスワード管

理を行うこと。

【ねらい】

なりすましによる不正な操作を防止する。

8

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page10

No. 留意点 実施のポイント 役割

A B C D

1.6-2 セキュリティチ パソコンにはウィルスチェックソフトを導入し、メール受信時 〇 ○ ● ●

ェックを確実に の添付ファイルチェックやインターネットサイトからのファ

すること イルダウンロード時のファイル内容チェックを実施すること。

また、ハードディスクなどの記録媒体全体のウィルスチェック

を定期的に実施するなどのルール化が望ましい。

万一、ウィルスが検出された場合には即座にネットワークから

遮断し、ウィルスの駆除作業を実施すること。また、ウィルス

が検出されたパソコンと同じネットワークに接続していた全

てのパソコンについてウィルスチェックを実施すること。

ウィルスチェックソフトのパターンファイル(ウィルス情報デ

ータファイル)やセキュリティパッチは、常に最新のものに更

新しておくこと。

【ねらい】

マルウェア★やウィルスに感染したコンピュータを経由したシ

ステムの破壊や、情報の流出を防止する。

1.6-3 インストールす パソコンにインストールするソフトウェアは必要最小限とし、 ○ ● ●

るアプリケーシ 業務に関係ないアプリケーションのインストールは禁止する

ョンは最小限に こと。ネットワークや USB メモリ経由で意図しないソフトが

すること 自動インストールされることもあるので、定期的にインストー

ルされたソフトをチェックし、不要な物は削除すること。

可能であれば、実行可能なプログラムを限定するホワイトリス

ト★管理ができるツールを導入することが望ましい。

【ねらい】

必要なアプリケーションに悪影響が与える可能性があるソフ

トをなくすことで、パソコンの安定性を向上する。

また、不適切なアプリケーションを経由した情報の漏洩のリス

クをなくす。

1.7 記憶媒体(メモリカード、USB メモリ等)の運用・管理

No. 留意点 実施のポイント 役割

A B C D

1.7-1 持ち出し管理を メモリカード(CF カード、SD カード)や USB メモリを使用 ○ ● ● ●

確実にすること して、制御システムのメンテナンスやデータの読み書きを行う

場合には、あらかじめ管理されたものを使用すること。(個人所

有のメモリカードや USBメモリは使用禁止とすること)

また、メモリカード、USBメモリは鍵のかかる場所に保管し、

持ち出しの際には、誰が、いつ、どの機材を持ち出し、いつ返

却したかを台帳に管理すること。

また、返却の際にはメモリカード、USBメモリの内容を削除(フ

ォーマット)して返却すること。このとき使用するパソコンは、

ウィルスチェックが行われており、ネットワークに接続してい

ない、安全が確保された専用のパソコンを用いることを推奨す

る。

【ねらい】

メモリカード、USBメモリによる情報の漏洩を防止する。

9

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page11

No. 留意点 実施のポイント 役割

A B C D

1.7-2 持ち込み管理を メモリカード(CF カード、SD カード)や USB メモリは外部 ○ ● ● ●

確実にすること から持ち込ませないこと。

外部より持ち込んだメモリカード、USBメモリを使用せざるを

得ない場合には、ウィルスチェックが行われており、ネットワ

ークに接続していない、安全が確保された専用のパソコンを使

用し、ウィルスチェックソフトでウィルス感染がないかを確認

してから使用すること。

【ねらい】

メモリカード、USBメモリを経由したウィルスの感染を防止す

る。

1.7-3 セキュリティチ メモリカードや USB メモリを使用する際は、ネットワークに ○ ● ● ●

ェックを確実に 接続されていない専用のパソコンを使用し、ウィルスチェック

すること ソフトでウィルス感染がないかを確認してから使用すること。

パソコン間でのデータのやりとりに用いる場合には、セキュリ

ティ機能(暗号化機能、パスワードロック機能)のついた USB

メモリもあり、こうしたデバイスを使用することも情報漏洩の

抑止の観点からは効果的と考えられる。

ただし、セキュリティ機能付の USB メモリは、一部の機器で

は正しく認識できないことがあるため注意が必要。

【ねらい】

メモリカード、USBメモリを経由したウィルスの感染を防止す

る。

1.8 機器・備品の管理

No. 留意点 実施のポイント 役割

A B C D

1.8-1 保有機材の管理 パソコン、メモリカード、USB メモリなど可搬性がある機材 ○ ● ● ●

を確実にするこ (とくに情報機器)には識別番号を付与し、その所在を把握で

と きる仕組みを設けること。

【ねらい】

保有機器の所在を常に把握する仕組みを設けることで、各機器

の不正・不適切な使用を抑止する。

1.8-2 持ち出し管理を 持ち出す際には、だれが、いつ、どの機材を持ち出し、いつ返 ○ ● ● ●

確実にすること 却したかを管理すること。

また、定期的に機材の紛失がないかチェックすること。

【ねらい】

情報機器の不正利用による情報漏洩や、情報機器に対するウィ

ルス混入などの事故を予防する。

1.8-3 持ち込み管理を 管理されていない機材が持ち込まれない仕組みを設けること。 ○ ● ● ●

確実にすること また、定期的に不正に持ち込まれた機材がないかチェックする

こと。

【ねらい】

情報機器の不正利用による情報漏洩や、情報機器に対するウィ

ルス混入などの事故を予防する。

10

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page12

1.9 プログラム(制御プログラム・作画データ)の管理

No. 留意点 実施のポイント 役割

A B C D

1.9-1 版管理・バック 制御システムのプログラム(制御プログラム・作画データ)が ○ ● ●

アップを確実に 制御機器にのみ存在するという状況は避けるために、最新版と

すること 過去の版を確実にバックアップすること。

また、バックアップデータが失われることで致命的な影響があ

るものについては、バックアップデータは 2箇所以上に保存す

ることを推奨する。

【ねらい】

プログラムをバックアップしておくことで、万一、改修により

不具合を生じた場合も、過去の状態に戻して運転を再開できる

ようにする。

1.9-2 データの照合も 制御機器にダウンロード(書き込み)したプログラム(制御プ ○ ● ●

しっかりとする ログラム・作画データ)は、別のパソコンでアップロードし、

こと 照合することを推奨する。

【ねらい】

近年のマルウェア★の中には、パソコンから機器にダウンロー

ドする際に、プログラムのファイルに不正を働くモジュールを

組み込むものもある。こうした不正なデータを検出しセキュリ

ティ被害を防止する。

1.9-3 アクセス権限の プログラム(制御プログラム・作画データ)には閲覧やダウン ○ ● ●

管理を確実にす ロード(書き込み)操作するための権限(パスワード等の仕組

ること み)を設定すること。

同様にバックアップ用のプログラムが保存されたパソコンや

サーバも、権限がある者のみが利用できるように権限を設定す

ること。バックアップデータが CD-Rなどの外部記憶媒体に保

存されている場合は外部記憶媒体を鍵のかかる場所に保管す

ること。

【ねらい】

プログラムのノウハウ流出を保護するほか、不正な改ざんによ

るトラブルを防止する。

11

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page13

No. 留意点 実施のポイント 役割

A B C D

1.9-4 メンテナンスや 製品の正当性チェックの仕組みを導入する。 ○ ● ●

ハード機器入れ ファームウェア★の書き換えが可能な制御機器の場合は、運用

替え時には注意 中ファームウェアの種類・バージョンを記録の上、プログラム

すること (制御プログラム・作画データ)ファイルを保存しておき、機

器入れ替えの際にファームウェアを含めて元の環境を再現で

きるようにしておくこと。

自動でファームウェアをバージョンアップする機能がついて

いる場合、セキュリティポリシーによっては、その機能を OFF

にしておく。

※新しい機器(ハードウェア)が古いファームウェアで動作し

ない場合もあるため、ファームウェアの書き戻しは、機器との

整合を十分確認のうえ実施すること。

※納入されたシステム(制御機器)に使用されている機器、ソ

フトのバージョンに関する脆弱性情報を確認しておく。

【ねらい】

ファームウェアバージョンの変更によって、挙動変化や不具合

が埋め込まれることを防止する。

1.9-5 プログラム(制 パソコンの入れ替えやプログラム(制御プログラム・作画デー ○ ●

御プログラム・ タ)作成ソフトをバージョンアップする際は、事前に古いパソ

作画データ)作 コンや古いバージョンのソフトウェアを保存した後に、バージ

成環境の変更に ョンアップを行うこと。元のプログラム作成環境に戻せるよう

注意すること にしておくこと。

※作成ソフトのバージョンに関する脆弱性情報を確認してお

く。

【ねらい】

パソコン環境やソフトウェアバージョンの変化によって、仕様

変更や不具合が組み込まれた場合に、変更前の状態に戻せるよ

うにする。

★印は、2.9関連用語 に用語説明があることを示す。

1.10 リソースデータの管理

No. 留意点 実施のポイント 役割

A B C D

1.10-1 バックアップを 制御機器が収集する各種ロギングデータやレシピデータなど ○ ● ●

確実にすること の資産(リソースデータ)は、定期的にパソコン等にバックア

ップすることを推奨する。

【ねらい】

メモリカードの破損などリソースデータ破損・紛失時の被害を

最小限にする。

12

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page14

No. 留意点 実施のポイント 役割

A B C D

1.10-2 アクセス権限の 制御機器からのリソースデータ取り出し操作には権限を設け ○ ●

管理を確実にす ることが望ましい。

ること メモリカードへのコピー操作による取り出し時には、コピー操

作を行う画面に対するセキュリティ認証(パスワード等)を設

定したり、制御盤内のメモリカードを取り出す場合には、制御

盤を開くための鍵を設けたりすることが考えられる。

また、パソコンや外部記憶装置に保存したリソースデータにつ

いても、パスワード等でアクセス制限を設けること。

こうしたセキュリティの仕組みに用いるパスワードや鍵は権

限がある者のみが使用できるように保管管理すること。

【ねらい】

リソースデータの流出や不正な改ざんを防止する。

1.11 外部サービスを受ける際の留意事項

No. 留意点 実施のポイント 役割

A B C D

1.11-1 持ち込み機材の 制御システムの SIer★、セットメーカ、装置メーカ等、社外の ○ ● ● ●

管理を確実にす 作業者に作業をゆだねる際には、その作業者が持ち込む機材の

ること 管理を確実に行うこと。

たとえば、パソコン、メモリカード、USB メモリの持ち込み

および持ち出しは原則禁止とし、必要な場合は、自社で用意し

た機材を使用することを推奨する。持ち込みを許可する場合

も、その機材の情報を入場時に控え、退場時に不正なデータ更

新がないかを確認するなどのルールを設けることが考えられ

る。

【ねらい】

社外の作業者による作画データ、プログラム、リソースデータ

といった資産の盗難や改ざんを抑止する。

1.11-2 入所教育を確実 社外の作業者に保守作業等の作業をゆだねる際に、安全上の注 ○ ● ●

にすること 意事項、禁則事項、機密情報の管理について明確に教育するこ

と。また、その教育の実績記録を保管すること。

【ねらい】

社外作業者による作業時の不慮のシステム破損や情報流出を

防止する。

1.11-3 業者の選定はし 社外の作業者に保守作業等の作業をゆだねる際には、事前に審 ○ ● ●

っかりとするこ 査登録済みの作業者または会社かどうかをチェックすること。

と また、入退室の管理やオペレータを認証する仕組みを導入する

ことを推奨する。

【ねらい】

社外作業者による故意、不慮のシステム破損や情報流出を防止

する。

★印は、2.9関連用語 に用語説明があることを示す。

13

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page15

1.12 パッチ管理

No. 留意点 実施のポイント 対象者

A B C D

1.12-1 機器、エンジニ 使用している機器やエンジニアリングツールの脆弱性情報お ○ ● ●

アリングツール よび、それに対するセキュリティパッチを適宜確認し、制御シ

のセキュリティ ステムに悪影響を及ぼすリスクがある場合、機器への影響を考

パッチを適切に 慮した上で、ファームウェア★やエンジニアリングツールのア

適用すること ップデートを実施する。必要に応じて制御機器のプログラムも

脆弱性を回避するよう変更する。

【備考】

アップデート不可能な脆弱性を有する機器を使用している場

合、後継機種等別製品への置き換えも含めた対策を行う。情報

管理システム等によりツールの種類やバージョン管理するこ

とも有用である。

【ねらい】

保有機器の発売後に発覚したセキュリティ上の脆弱性による、

情報漏洩やウィルス混入などの事故を予防する。

★印は、2.9関連用語 に用語説明があることを示す。

1.13 機器・備品の廃棄時のデータ管理

No. 留意点 実施のポイント 対象者

A B C D

1.13-1 機器・備品の廃 制御機器を廃棄する場合、動作しているプログラム(制御プロ ○ ○ ●

棄時は、データ グラム・作画データ)やリソースデータ(各種ロギングデータ・

を適切に消去す レシピデータ等)を消去したうえで廃棄することが望ましい。

ること。 SD カードや USBメモリが接続されている場合は、メモリ内の

データ消去がされていることを確認すること。

制御機器にバックアップ用の電池が装着されている場合は、取

扱説明書などを確認し、適切に処理すること。

【ねらい】

制御機器の制御プログラムやリソースデータの漏えいを防止

する。

14

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page16

2. 参考

2.1 制御システムと情報システム

情報システムと制御システムとの区分は、添付図のように区分される。

図:制御システムと情報システムの区分図

情報システムは、一般業務に使用している OA機器のほか、資産管理 ERP★、顧客からの問い合わせ

を含む顧客管理 CRM★及び受注オーダー管理システムなどを扱うコンピュータシステムである。これは、

ISO/IEC27001の対象範囲となっている。

制御システムは、生産そのものを行う制御系システムとそれに関連して生産管理する制御情報系シス

テムである。これは IEC62443の対象となっている。

情報システムと制御システムでは、システムの目的とその実現手段が大きく異なる。セキュリティの

観点で両者を比較すると、下表のような違いがある。この違いを認識したうえでシステムに適したセキ

ュリティ対策を施す必要がある。

15

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page17

表:情報システムと制御システムの違い

出典:情報処理推進機構セキュリティセンター(IPA)の資料を引用・加筆

16

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page18

2.2 セキュリティゾーン設計

セキュリティゾーン設計の目的としては、次のようなシステムを構築し、システムのセキュリティを確

保することにある。

① Zero Day攻撃★を受けてもシステムへのマルウェア★の感染を遅らせ被害を最小化する。

② インシデント★発生時に調査に必要なデータを収集し、原因追求し改善を行う。

③ 情報システムと制御システムとを結ぶネットワーク接続を外しても制御システムのみで独立に操

業できるようにする。

セキュリティゾーン設計の課題別に、考慮しなければならないこととして、

① 作業エリアセキュリティゾーン設計

② ネットワークエリアゾーン設計

③ 無線バンドエリアゾーン設計

④ 人を対象にアクセスを区分したゾーン設計(オペレーション区分)

⑤ 情報の機密性から情報を区別したゾーン設計

などが考えられるが、一般的には、次のような対策が考えられる。

①情報システムと制御システムの間に DMZ★を設け、侵入防止システム IPS★や侵入検知システム

IDS★の機能を利用して、マルウェア★の侵入を阻止する。

②生産プロセス別にネットワークを区分する。

③外部と接続するネットワークには、セキュリティ対策を施した外部サービスインターフェースを使

用する。

④安全シーケンス SIS★の独立性を確保した制御システムを構築する。

実際には、複数の手法を組み合わせて対策を実施する。

図:ゾーン設計の参考例

17

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page19

2.3 コンピュータウィルスとマルウェア

コンピュータウィルス(Computer virus)とは、コンピュータに被害をもたらす不正なプログラムで

あり、ファイルからファイル、コンピュータからコンピュータに、ネットワークや記憶媒体を通じて感

染(複製を作り増殖)することを特長とする。

『コンピュータウイルス対策基準』(平成 7 年通商産業省告示第 429 号)によると次の定義となってい

る。

第三者のプログラムやデータベースに対して意図的に何らかの被害を及ぼすように作られたプログラ

ムであり、 次の機能を一つ以上有するもの。

(1) 自己伝染機能 自らの機能によって他のプログラムに自らを複製又はシステム機能を利用して自ら

を他のシステムに複製することにより、 他のシステムに伝染する機能

(2) 潜伏機能 発病するための特定時刻、一定時間、処理回数等の条件を記憶させて、発病するまで症状

を出さない機能

(3) 発病機能 プログラム、データ等のファイルの破壊を行ったり、設計者の意図しない動作をする等の

機能

【参照】 情報セキュリティ対策ポータル(経済産業省)

http://www.meti.go.jp/policy/netsecurity/CvirusCMG.htm

マルウェア(Malware)とは、不正かつ有害な動作を行う意図で作成された「悪意のある」ソフトウ

ェアの総称である。

コンピュータウィルスのように感染力をもつものから、感染力はなくとも、システムに侵入し、不正

に情報を入手するトロイの木馬(Trojan horse)のようなものまで、多様な形態を持つ。

18

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/

Page20

2.4 IEC62443 とは

制御システムセキュリティの国際標準規格 IEC62443は、概要やコンセプトを定義した-1、管理運用・

プロセスを定義した-2、セキュリティ技術や制御システムそのものについて定義した-3、コンポーネン

トについて定義した-4の四つのジャンルに分けられ、詳細分類を合わせると 13項目になる。

IEC Reference タイトル(2017年 11月 7日現在)

IEC/TS 62443-1-1 Terminology, concepts and models

IEC/TR 62443-1-2 Master glossary of terms and abbreviations

IEC/TS62443-1-3 System security compliance metrics

IEC/TR 62443-1-4 IACS security life cycle and use case

IEC 62443-2-1 Establishing an industrial automation and control system security program

IEC/TR 62443-2-2 Implementation guidance for an IACS security management system

IEC/TR 62443-2-3 Patch management in the IACS environment

IEC 62443-2-4 Security program requirements for IACS service providers

IEC/TR 62443-3-1 Security technologies for industrial automation and control systems

IEC 62443-3-2 Security risk assessment and system design

IEC 62443-3-3 System security requirements and security levels

IEC 62443-4-1 Product Development Requirements

IEC 62443-4-2 Technical security requirements for IACS components

IEC 62443シリーズは 2017 年 11月現在、一部作成中のため、最新の情報は IEC公式サイトでご確認

ください。

19

Copyright 2017 NECA All rights reserved. https://www.neca.or.jp/