1/10ページ

ダウンロード(4.3Mb)

工場セキュリティ対策の進め方を説明した資料です。

DXを進めるうえで絶対に考慮しないといけない要素の一つが「セキュリティリスク」です。

しかし、「そもそもDXを進めるうえで、どんな脅威が存在するのかわからない」「必要性は理解しているものの、何から手をつければいいのかわからない」といった悩みを抱える方も多いのではないでしょうか。

本資料では、工場セキュリティの最新トレンドと対策の進め方を丁寧に解説しています。DXに取り組む生産技術、生産管理、情報システム部門の方は必ず押さえておきたい内容です。

【主な掲載内容】

■経営からみた製造DXとセキュリティ

■深刻化するサイバー攻撃と求められるセキュリティ対策

■マクニカによるによるセキュリティ伴走支援

このカタログについて

| ドキュメント名 | DXに不可欠「工場セキュリティを始めるための4ステップ |

|---|---|

| ドキュメント種別 | ホワイトペーパー |

| ファイルサイズ | 4.3Mb |

| 登録カテゴリ | |

| 取り扱い企業 | 株式会社マクニカ (この企業の取り扱いカタログ一覧) |

この企業の関連カタログ

このカタログの内容

Page1

工場セキュリティを

始めるための4ステップ

~見逃せないサイバー攻撃の変化と、工場を守るための要点~

製造業の間でデジタルトランスフォーメーション(DX)の取り組みが活発化するなか、

工場のサイバーリスクが高まり、対策強化の必要性が増しています。

ただ、工場のセキュリティを強化するための道筋は見えにくく、

何から着手すべきかがわからないことが往々にしてあります。

そこで本資料では、工場を取り巻く脅威の変化と、セキュリティ強化に向けて講じるべき施策のステップ、

そして対策強化を支援するサービスについて紹介します。

Page2

IN D E X

1 工場におけるセキュリティ強化の要点 1

1-1 変化するサイバー攻撃の手法 1

1-2 製造業が講じるべき2つの対策 2

1-3 対策遂行に向けたステップ 4

2 工場のセキュリティ強化に向けたマクニカのコンサルティング 5

2-1 セキュリティ成熟度調査 5

2-2 工場におけるセキュリティ検討の支援 6

2-2-1 資産把握サービス 6

2-2-2 リスク評価サービス 6

Page3

1 工場におけるセキュリティ強化の要点、1-1 変化するサイバー攻撃の手法

CHAPTER 【1】工場におけるセキュリティ強化の要点 ─ 工 場 セ キュリティを 始 めるた め の 4 ステップ

1 工場におけるセキュリティ強化の要点

工場のセキュリティ強化は、そう簡単に実現できるものはなく、

ポイントをおさえて必要な対策を適切なステップを踏みながら講じていくことが必要とされます。 その要点について紹介します。

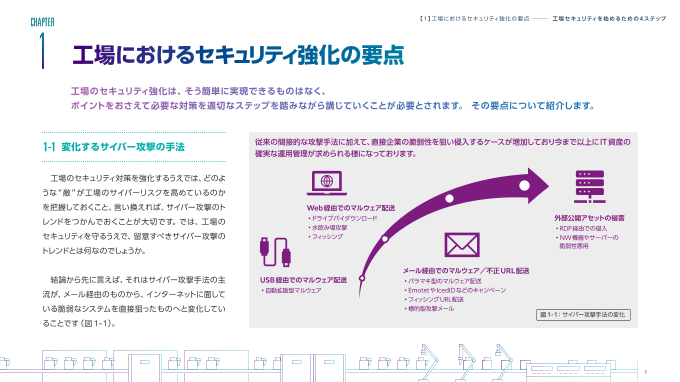

1-1 変化するサイバー攻撃の手法 従来の間接的な攻撃手法に加えて、直接企業の脆弱性を狙い侵入するケースが増加しており今まで以上にIT資産の

確実な運用管理が求められる様になっております。

工場のセキュリティ対策を強化するうえでは、どのよ

うな“敵”が工場のサイバーリスクを高めているのか

を把握しておくこと、言い換えれば、サイバー攻撃のト Web経由でのマルウェア配送

レンドをつかんでおくことが大切です。では、工場の •ドライブバイダウンロード 外部公開アセットの侵害

• 水飲み場攻撃 • RDP経由での侵入

セキュリティを守るうえで、留意すべきサイバー攻撃の •フィッシング • NW機器やサーバーの

トレンドとは何なのでしょうか。 脆弱性悪用

メール経由でのマルウェア/不正URL配送

結論から先に言えば、それはサイバー攻撃手法の主 USB経由でのマルウェア配送 • バラマキ型のマルウェア配送

流が、メール経由のものから、インターネットに面して • 自動拡散型マルウェア • EmotetやIcedIDなどのキャンペーン

•フィッシングURL配送

いる脆弱なシステムを直接狙ったものへと変化してい • 標的型攻撃メール

図1-1: サイバー攻撃手法の変化

ることです(図1-1)。

1

Page4

1-2 製造業が講じるべき2つの対策

【1】工場におけるセキュリティ強化の要点 ─ 工 場 セ キュリティを 始 めるた め の 4 ステップ

従来主流だったメール経由の攻撃は、マルウェアや 口が、インターネットに面している脆弱なシステム、具 じることが必要とされています。

不正URLを添付、ないしは記載したメールをターゲッ 体的には脆弱な公開サーバーやネットワーク機器、さ ① サイバー攻撃を受けないための未然防止策

ト企業の従業員に送り付けたり、不特定多数のター らには適切に管理されていないRDP(リモートデスク • 外部公開資産・内部資産を含めた資産の把握

ゲットにばらまいたりして、システムへの侵入を試みる トッププロトコル)などをめがけて直接攻撃をしかける • 定期的なリスク評価による脆弱性対応

というものでした。 というものです。 • 対策ソリューションの導入

• 定期的なパッチ(セキュリティ修正プログラム)の適

実のところ、この手法の成功確率は高くなく、かつ、 「ネットワーク貫通型攻撃」とも呼ばれるこの攻撃手 用

その確率は低下傾向にあったと言えます。その要因 法は、入口対策/出口対策が施された経路を通る必 • ウイルス対策製品によるウィルススキャン

の一つは、近年、多くの企業が多層防御・監視の仕組 要がなく、社内システムに自由に出入りできます。

み・体制を整え、メール経由でシステムに侵入するの ② サイバー攻撃を受けることを前提とした対策

も、侵入後に外部にデータを持ち出すことも困難に また、ターゲットを騙す必要もなく、 24時間365 • サイバー攻撃が発生することを前提とした監視体

なってきたことです。 日、いつでもどこからでも脆弱なシステムに自由に攻 制・インシデント対応体制の構築

撃が仕掛けられるのです。 • 外部侵入のリスクを最小限にする対策

また、メール経由の攻撃では、受信者を騙してメー • 侵入後の被害を最小限にとどめるための対策(マイ

ルに添付・記載したマルウェアや不正URLをクリック クロセグメンテーション、攻撃の迅速な検知・封じ

させなければなりません。攻撃メールへの警戒感が 込め・復旧の体制構築)

高まっている昨今では、受信者を騙す難度も上がって 1-2 製造業が講じるべき2つの対策

いると言えます。

サイバー攻撃の主要な手法が上述したようなかた

そんな中で、サイバー攻撃者たちが使い始めた手 ちで変化する中で、製造業は以下の2つの対策を講

2

Page5

【1】工場におけるセキュリティ強化の要点 ─ 工 場 セ キュリティを 始 めるた め の 4 ステップ

上述した2つの対策を講じる際には「特定(脅威の 「プロセス(基準・手順・仕組み)」「システム(技術)」 さらに、「特定」「防御」に向けた資産把握や資産管

所在の特定)」「防御」「検知」「対応」「復旧」から成るセ を確保・整備することが必要です(図2-1)。 理は、実施目的を適切にとらえて実行することが重要

キュリティコンセプトを描き、「人(組織体制・人材)」 です。

サイバーハイジーン

サイバーレジリエンス

特定 防御 検知 対応 復旧

情報資産と脅威を洗い出し、対 サイバー攻撃を防ぐために防御 サイバー攻撃の発生を検知する 検知されたサイバー攻撃に対処 サイバー攻撃によって阻害され

策すべきリスクを特定する 策や対処のための仕組みを実装 ための対策を実装・実施する するための対策を実施する たサービス・システムやデータを

する 復旧する

People( 組織体制・人材) Process( 基準・手順/仕組み) System( 技術)

サイバー攻撃を受けることを前提とした予防と対処の各段階に サイバー攻撃を受けることを前提とした予防と対処を実現する 運用までを見据えたサイバー攻撃に対する予防と対処を実現

おける実施事項・基準を実行できる組織役割の分担と、その実施 ための実施事項とその基準がシステムのライフサイクル上で するための実施事項とその基準を満たすことのできるセキュリ

事項を適切に遂行、判断、改善を施すことのできる人材がいる 明確になっている ティ技術・機能を実装する

図1-2: 今後目指すべきセキュリティコンセプト

3

Page6

1-3 対策遂行に向けたステップ

【1】工場におけるセキュリティ強化の要点 ─ 工 場 セ キュリティを 始 めるた め の 4 ステップ

ステップ④

ステップ①で特定したセキュリティリスクの低減策

1-3 対策遂行に向けたステップ 実行された実施施策の効果測定(KPI)と活動改善

として、セキュリティの高度化施策を検討し、施策実施

のロードマップを明確化します。 セキュリティ活動の状況を経営から見えるかたちで

上述した2つの対策は、適切なステップを踏みなが 可視化するために、各セキュリティ活動のKPIを設定

ら講じていくことも必要とされます。それは以下に示 ここでは、セキュリティの高度化施策として「人(組 します。

す4つのステップです。 織体制・人材)」「プロセス(基準・手順・仕組み)」「シ

ステム(技術的な実施)」をどう確保、あるいは構築す そのうえで、各セキュリティ活動についてKPIの達

ステップ① るかの検討も必要です。 成度についての振り返りを行い、課題の特定と改善施

セキュリティ課題把握と対応の優先順位付け

策を計画・実行を回していく必要があります。

このステップは、セキュリティの現状調査を行うス ステップ③

リスク低減を目的とした施策の実行

テップです。関係者を巻き込んだ社内調査を行い、質

問票やインタビューを通じて関係者に調査をかけて ステップ②で決定したセキュリティリスクに対する

セキュリティ上の課題、セキュリティリスクを洗い出し、 低減策を、情報システム部門のみならず、すべての関

明確にします。 係部門を巻き込みながら実行します。

また、定めた評価指標にもとづくセキュリティ成熟 また、リスクアセスメントを実施したうえで必要とさ

度調査・評価も行います。 れる新たな防御策や、迅速な検知・対応・復旧を可能

とする体制・手順を実装していきます。

ステップ②

リスク低減を目的とした実施施策の明確化

4

Page7

2 工場のセキュリティ強化に向けたマクニカのコンサルティング、2-1 セキュリティ成熟度調査

CHAPTER 【2】工場のセキュリティ強化に向けた ─ 工 場 セ キュリティを 始 めるた め の 4 ステップ

2 工場のセキュリティ強化に向けたマクニカのコンサルティング

マクニカでは、ここまで見てきたセキュリティ強化の要点にもとづくかたちで、

工場のセキュリティ強化を支援するコンサルティングサービスを提供しています。 以下、そのエッセンスを紹介します。

評価観点 説明

2-1 セキュリティ成熟度調査

組織体制 自社内外を含んだサプライチェーンを通じたリスクマネジメントが実行可能な組織体制が構築

できている

マクニカはまず、先に触れた「(課題解決に向けた)

ステップ①」で必要とされる工場のセキュリティ成熟度 人材 実務を行う自社内外を含んだ社員がリスクを把握し、ルール・手順に沿った活動、行動ができ

ている

評価を提供しています。これは表1に示す6 つの評価 コンポーネント 保護資産、脅威、リスクが明確化された上で、脆弱性への対処を含む適切なセキュリティ対策が

観点にもとづく評価です。 講じられている

システム 保護資産、脅威、リスクが明確化された上で、脆弱性への対処を含む適切なセキュリティ対策が

講じられている

この評価に紐づけるかたちで質問票を策定して関

係者への調査を行い、評価します。 データ 保護対象の情報資産が、社内社外を問わず、適切なルール・手順を持って管理・運用され、セキュ

リティ対策によって保護されている

プロシージャ サプライチェーンやライフサイクルにおけるリスクが考慮されたルール・手順が明確になっており、

維持・改善されている

表1: セキュリティ成熟度調査における6つの観点

5

Page8

2-2 工場におけるセキュリティ検討の支援、2-2-1 資産把握サービス、2-2-2 リスク評価サービス

【2】工場のセキュリティ強化に向けた ─ 工 場 セ キュリティを 始 めるた め の 4 ステップ

また、資産から現状で取得可能なログとリスク評価

2-2 工場におけるセキュリティ検討の支援 の結果を照合しながら、監視すべき項目とその優先順 2-2-1 資産把握サービス

位づけも行います。

一方、工場でセキュリティの強化策を検討する際には マクニカが提供する資産管理ソリューションを利用

「①資産把握「」②リスク評価「」③対策検討・監視検討」 マクニカでは、これら「①資産把握」「②リスク管理」 した「資産把握」のアプローチをご紹介します。

「④対策高度化・監視高度化」の4つのステップを踏 の作業を支援するコンサルティングサービスを提供し

むのが一般的です。 ています。 資産把握のために、スイッチのミラーポートを介し

て工場内ネットワークのトラフィックを解析し、それに

このうち、特に重要なのが「①資産把握」と「②リス よってデバイスを検出。検出したデバイスの種類、OS

ク評価」です。 などを自動判定します。

このうち「①資産把握」のステップでは、スコープ内 ① ミラートラフィック解析

保護資産を特定します。具体的には、対象スコープ範

囲における情報資産をはじめ、物理資産、端末、シス スイッチ連携 資産管理ソリューション

(データセンター設置)

② ワイヤレス スイッチ ② スイッチ ③ リモートスキャン

テム図、データフロー図などから各資産の所在、稼働 連携 連携 連携

状況を特定します。

HMI WorkStation

また「②リスク評価」では、脅威の特定と対応優先順

PLC/RTU PLC/RTU

位づけを行います。資産に対する脅威とその重要度、

図2-1: デバイス検出のイメージ OTデバイス ユーザー端末、サーバー、IoTデバイスなど

発生可能性からリスクの評価を行います。

6

Page9

【2】工場のセキュリティ強化に向けた ─ 工 場 セ キュリティを 始 めるた め の 4 ステップ

また、スイッチ-ワイヤレス連携により、工場内ネット 基本的なスキームとしては、全体を「事前準備」「リ また、「リスク評価」では「脅威の特定」「既存対策の

ワーク全体のIP/MACテーブルを取得し、トラフィック スク評価」「対策検討」の 3 つに分け、「事前準備」では 確認「」リスク値の評価」を、さらに「対策検討」では「不

を発生させないデバイスも含めて全デバイスの存在 「分析対象の明確化」「リスク値と評価指標(の明確 足する対策の立案」を行います。それぞれの実施事項

(ならびに接続場所)を網羅的に検出します。 化)」を行います。 を少し具体的に示すと図 2-2 に示すとおりとなります。

さらに、リモートスキャンによってデバイスの種類、

OSなどのほか、ドメイン管理下にあるWindows端 事前準備 リスク評価 対策検討

末についてもあらゆる情報が取得できます。 分析対象の明確化 リスク値と評価指標 脅威の特定 既存対策の確認 リスク値の評価 不足する対策の立案

•分析対象とするシス •分析実施時の評価指 •分析対象となるシス •洗い出された脅威に •脅威とセキュリティ対 •特定されたリスク(脅

テムや資産を明確に 標やその算出方法を テムや資産に起こり 対して現存するセ 策等の実施状況から 威)に対する対策の

概 する 明確にする 得る脅威を特定する キュリティ対策を明確 リスク値を算出する 立案を行う

こうした仕組みによって、管理外に置かれた工場内 要 にする

の脆弱なデバイスがサイバー攻撃の標的にされセキュ

リティインシデントが引き起こされるリスクが低減さ •分析範囲の決定 •リスク値と算出方法 •起こり得る脅威の特 •既存対策の洗い出し •起こり得る脅威や事 •不足する対策の特定

•資産の特定/明確化 •資産の重要度の明確化 定 •対策による緩和脅威 業被害に対するリス

れることになります。 実

施 •システム構成の明確 •事業被害とレベル明 •脅威の実現容易性の 確認 ク値算出

事 化 確化 確認 •対策が不足する脅威

項 •データフローの明確 •脅威とレベルの明確化 •脅威の実現影響度の 確認

化 確認

2-2-2 リスク評価サービス •保護資産の一覧 •リスク値と算出表 •保護資産に対して起 •起こり得る脅威に対 •起こり得る脅威に対 •あるべきセキュリティ

ア •システムの構成図 •保護資産の一覧(+ こり得る脅威の一覧 するセキュリティ対策 するリスク値の一覧 対策に対して現状不

ウ

ト •データフロー図 評価) 表 一覧 •起こり得る事業被害 足するセキュリティ対

プ •事業被害算出表 •起こり得る事業被害 •起こり得る事業被害 に対するリスク値の 策

ッ

ト •脅威レベル算出表 の一覧表 に対するセキュリティ 一覧

一方、マクニカによるリスク評価サービスのアプ 対策一覧

ローチは、資産ベースと事業被害リスクベースのいず

図2-2: マクニカによるリスク評価サービスのアプローチ

れの手法にも対応が可能なものです。

7

Page10

以上、本資料では工場におけるセキュリティ強化の

要点とマクニカの支援内容について紹介しました。

あらゆる物事の不確実性やサプライチェーンリスク

が高まり、かつ、人材不足・人手不足の問題が改善の

兆しを見せぬなか、日本の製造業、そして工場の多く

が、デジタル技術やデータを使い、生産工程の可視化

や自動化を推し進め、変化への対応力を高めようとし

ています。

一方で、デジタル化、ないしはIT化によって工場の

サイバーリスクは高まり、セキュリティ対策の強化が重

お問い合わせ

要な経営課題となっています。

045-470-9870(代表) mac-cic@macnica.co.jp

マクニカは、そうした製造業における生産現場のデ

https://www.macnica.co.jp/business/ iot_security/

ジタル変革とセキュリティ強化でさまざまな実績を積

み上げてきました。その経験と技術力、ノウハウをフ

株式会社マクニカ 〒222-8561 横浜市港北区新横浜1-6-3

ルに生かし、これからも工場のセキュリティ強化に力

を注いでいきます。

@Macnica, Inc. 本レポートに掲載されております社名および製品名は、各社の商標および登録商標です。