1/3ページ

ダウンロード(931.2Kb)

製造現場に求められるデジタルインフラとそのセキュリティ対策について、シスコのエキスパートがわかりやすく解説する読み切り記事シリーズ全4回の第3回です。

このカタログについて

| ドキュメント名 | 工場のデジタル化に忍び寄るセキュリティーリスク/便利だが危険な工場の インターネット活用、効果的なセキュリティー対策は |

|---|---|

| ドキュメント種別 | その他 |

| ファイルサイズ | 931.2Kb |

| 取り扱い企業 | シスコシステムズ合同会社 (この企業の取り扱いカタログ一覧) |

この企業の関連カタログ

このカタログの内容

Page1

工場のデジタル化に忍び寄るセキュリティーリスク

便利だが危険な工場の

インターネット活用

効果的なセキュリティー対策は

状況を見える化したい」といったケースはその1つだ。データ

工場ネットワークのトレンドが変化 量が増えるため、既存のIT系ネットワークを経由したアクセ

スでは、十分なパフォーマンスを確保することが難しい。また、

工場のデジタル化の期待がますます高まっている。センサー 「クラウドのマネージドサービスを利用して、生産性向上や

や機器の情報を分析すれば、品質の高いものづくりが進み、 設備の故障予知につながる予測モデルの仮説検証にチャレン

生産性や作業者の安全性を向上させることも可能だ。 ジしたい」「クラウドにデータを集約し、出荷後の製品トレー

サビリティに役立てたい」「クラウド型のCADソフトを使って

このデジタル化を加速させるインフラが「クラウド」である。 現場のリモートワークを推進したい」といったニーズも増えて

膨大なデータを効率的に管理し、最新のAIや機械学習もタイ いる。

ムリーに使えるからだ。ただし、そのためには工場でのインター

ネット利用が大前提になる。 工場から直接接続のネットワークなら、IT系のポリシーやルー

ルに左右されず、やりたいことがすぐにできるわけだ。

こうしたことから、インターネット接続環境のトレンドが大

きく変わりつつある。以前は本社のIT系ネットワークを経由す 一方、これによって新たな課題も発生する。IT系ネットワー

る形態が多かったが、最近は工場から直接外部接続を求め クを経由しないため、ネットワークセキュリティーは工場側で

るニーズが高まっているのだ。 別途考えなければならないからだ。クラウド活用を前提にし

た工場のネットワークセキュリティーとはどうあるべきか。次ペー

たとえば、「生産設備をリアルタイムに監視し、設備の稼働 ジ以降で詳しく考察したい。

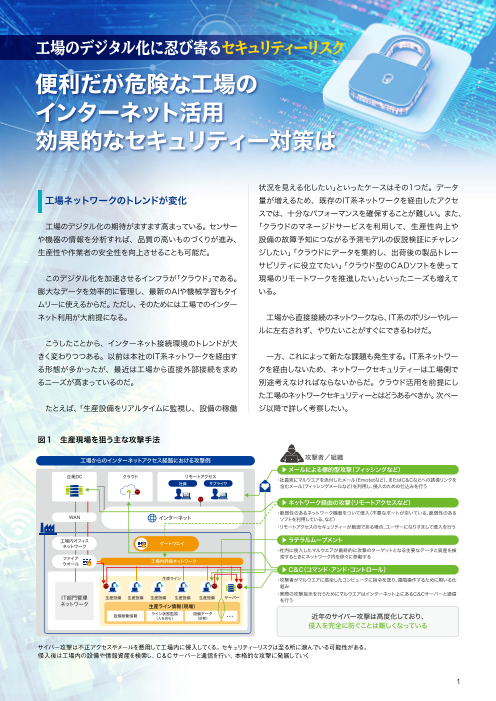

図1 生産現場を狙う主な攻撃手法

工場からのインターネットアクセス経路における攻撃例 攻撃者/組織

▶ メールによる標的型攻撃(フィッシングなど)

企業DC クラウド リモートアクセス ・社員宛にマルウエアを添付したメール(Emotetなど)、またはC&Cなどへの誘導リンクを

社員 サプライヤ 含むメール(フィッシングメールなど)を利用し、侵入のための仕込みを行う

▶ ネットワーク経由の攻撃(リモートアクセスなど)

・脆弱性のあるネットワーク機器をついて侵入(不要なポートが空いている、脆弱性のある

WAN インターネット ソフトを利用している、など)

・リモートアクセスのセキュリティーが脆弱である場合、ユーザーになりすまして侵入を行う

工場内オフィス

ネットワーク ゲートウエイ ▶ ラテラルムーブメント

・社内に侵入したマルウエアが最終的に攻撃のターゲットとなる主要なデータと資産を検

ファイア 索するときにネットワーク内を徐々に移動する

ウオール 工場内幹線ネットワーク

▶ C&C(コマンド・アンド・コントロール)

生産ライン ・攻撃者がマルウエアに感染したコンピュータに指令を送り、遠隔操作するために用いる仕

組み

・実際の攻撃指示を行うためにマルウエアはインターネット上にあるC&Cサーバーと通信

IT部門管理 生産設備 生産設備 生産設備 生産設備 生産設備 サーバー を行う

ネットワーク 生産ライン情報(現場)

設備稼働情報 ライン状態監視 設備データ

(人を含む) (診断) … 近年のサイバー攻撃は高度化しており、

侵入を完全に防ぐことは難しくなっている

サイバー攻撃は不正アクセスやメールを悪用して工場内に侵入してくる。セキュリティーリスクは至る所に潜んでいる可能性がある。

侵入後は工場内の設備や情報資産を検索し、C&Cサーバーと通信を行い、本格的な攻撃に発展していく

1

Page2

シスコシステムズ合同会社

工場のクラウド活用を守る セキュリティ事業

「3つのポイント」とは サイバーセキュリティ事業営業部長

中河 靖吉氏

近年、ものづくり企業をターゲットにしたサイバー攻撃が

増えている。インフラ設備を正常に使えなくして工場を稼働

停止に追い込む。海外では浄水設備やエネルギーなどの社会

インフラにダメージを与え、市民生活を混乱に陥れるサイバー

攻撃も発生している。これによる社会的影響、経済的損失は

計り知れない。機密情報漏えいのリスクもある。

その攻撃手法も年々多様化・高度化している(図1)。「フィッ

シングメールによる標的型攻撃、ランサムウエアによる大規

模攻撃、システムの脆弱性を突く攻撃などに加え、ソフトウ 中河氏は指摘する。

エアアップデートを悪用した攻撃もある。アップデートサーバー

を改ざんして偽サイトにアクセスさせ、そこからマルウエア 昨今の攻撃は時間をかけてターゲットのシステムを調べ上

をダウンロードさせるのです」とシスコの中河 靖吉氏は説明 げ、綿密に準備してから本格的な攻撃を仕掛ける。工場特

する。 有の“事情”も踏まえ、対策は「侵入前提」で考える必要がある。

巧妙な攻撃の侵入を完全に防ぐことは難しい。工場のイン 「侵入を試みる攻撃を未然に防ぐ『入口対策』はもちろんの

フラはライフサイクルが長く、サポート切れのOSやシステム こと、不正サイトへの外部通信や情報漏えいを検知・防御

がそのまま使われていることがある。システムの仕様上、セ する『出口対策』が欠かせません。抜けや漏れのない確実な

キュリティー対策ソフトをインストールできないものもある。「工 対策を徹底するためには『運用の効率化』も重要なポイントに

場特有の“事情”がある上、クラウドの利用に伴い、外部から なります。入口対策と出口対策、そして運用の効率化という

侵入されるリスクが高まっています。生産現場の様々な箇所 3つを踏まえて包括的なセキュリティーをデザインすることが

にセキュリティーリスクが潜んでいる可能性があるのです」と 大切です」と中河氏は主張する(図2)。

図2 生産現場に求められるセキュリティー施策

侵入を防ぐ

①外部通信アクセス

企業DC 制御(ククララウウドド) リモートアクセス ①外部通信アクセス制御(工場内/クラウド)

社員 サプライヤ ・ 工場内ネットワークデバイスから外部向けの通信プロトコル、宛先の特定(送信元の特定と合わ

③クラウドアクセス

認証強化 ②リモートアクセス せて)し、不要な通信は通さないように制御を行う

認証強化 ・ 不正侵入検知(IDS)・防御(IPS)を導入し、通過する通信に異常がないかを確認する

・ IaaS上にデータをアップロードしている場合には、工場内同様にIaaS上でのアクセス制御が必

要となる

V

WAN ④不正通イ信ンのタ出ー口ネ対ッ策ト(DPNSセキュリティー)

・ 有事の際の調査や報告のために通信ログを保存する

N ②リモートアクセス認証強化

・ 社内ネットワークや、サーバー・データへのアクセスの際に、接続する相手を認証する

・ ユーザー認証の際には多要素認証(MFA)を導入する

工場内オフィス ・ 有事の際の調査や報告のために通信ログを保存する

ネットワーク ゲートウエイ ③クラウドアクセス認証強化

ファイア ①外部通信アクセス制御(工場内) ・ ②同様にクラウド側を利用する際の認証も強化と通信ログの保存を行う

ウオール 工場内幹線ネットワーク 侵入された後の本格的な攻撃を防ぐ

生産ライン ④不正通信の出口対策(DNSセキュリティー)

・ 外部からの侵入が成功しマルウエアが動作した際に、外部からの攻撃やデータ採取を行う前の

通信先(C&Cサイト)を特定し、通信を止める

IT部門管理 生産設備 生産設備 生産設備 生産設備 生産設備 サーバー ※C&Cは動的に変わるため、①の特定通信の制御だけでなく、リアルタイムな分析に基づき常に最新の

ネットワーク 情報により制御を行う仕組みが必要

生産ライン情報(現場) ・ 有事の際の調査や報告のために通信ログを保存する

設備稼働情報 ライン状態監視 設備データ

(人を含む) (診断) … 平常時、有事の対応を明確にする

⑤セキュリティー運用整備

⑤セキュリティー運用整備 ・ 有事の際の対応方法をルール化、プロセス化する

・ 必要に応じて企業として整備されている情報セキュリティーガイドラインを参照し、IT部門や情

報セキュリティー部門と連携を行う

通信の監視・制御や認証を強化して侵入を防ぐ対策、外部へのインターネットアクセスを監視・制御し侵入後の本格的な攻撃を防ぐ対策、

さらに有事の際の運用まで見据えた包括的な対策が求められる

2

Page3

最新脅威情報と認証の強化で 不正外部通信をブロックし、

侵入を防ぐ 運用も効率化

クラウドの活用を前提にした包括的なセキュリティー対策 一方、「出口対策」にはクラウドベースのセキュアDNSサー

を支援するため、シスコは3つの視点を踏まえた、多様なソリュー ビス「Cisco Umbrella」が効果的だ。DNSはドメイン名と

ションを提供している。 IPアドレスとの対応付けを管理するためのシステム。クラウド

上のUmbrellaが既存のDNSサーバーに代わって、この対

まず「入口対策」に有効なのが次世代ファイアウオール 応付けを行い、ドメインやIPアドレスを確認する。

「Cisco Secure Firewall」だ。ネットワーク規模やデバ

イス数に応じた多様なラインアップがある。工場にはハード Umbrellaは先述したCisco Talosと連携しており、最

ウエア製品、クラウド環境には仮想アプライアンスを導入す 新の脅威インテリジェンスが反映される。「事前登録したIPア

るといった選択も可能だ。「ハードウエア製品でも仮想アプラ ドレスだけでは分からない最新の脅威インテリジェンスを基に、

イアンスでも、同じSecure Firewallであれば、設置場所 危険と判断されたサイトへのアクセスをブロックします。万が一、

を問わず、統一的なポリシーで統合管理できます」と中河氏 マルウエア感染した端末があった場合でも、内部情報が流出

は話す。 するリスクを軽減できます」と中河氏はメリットを述べる。クラ

ウド上で判断・ブロックするため、工場内のデバイスはもちろん、

高度な脅威検知力も大きな強みだ。これを支えているのが リモートアクセスするデバイスも保護できる。

世界最大規模の脅威インテリジェンス組織であり、400人以

上のセキュリティー専門家が所属する「Cisco Talos」である。 最後に「運用の効率化」に関連したソリューションが、シス

グローバルの脅威情報を収集、1日あたり150万件のマルウ コが無償で提供するセキュリティープラットフォーム「Cisco

エアサンプルを解析し、200億の脅威をブロックしているとい SecureX」だ。エンドポイント、クラウド、ネットワーク、ア

う。その結果はシスコ製品・サービスのシグネチャ、脆弱性 プリケーションのデータを統合的に分析できるため、リスク

データベースにフィードバックされる。「既知の脅威はもちろん、 の発見や脅威への対応を効率的に行える。最新の脅威に対し、

未知の脅威にも対応し、巧妙なサイバー攻撃からお客様のネッ 工場およびクラウドのセキュリティーレベルはどうなっている

トワークを保護します」と中河氏は語る。 のかというリスク評価も可能だ。

アクセスセキュリティーの強化も入口対策の重要な要素で シスコ製品だけでなく他社製品も含め、多様なセキュリティー

ある。「Cisco Secure Access by Duo(Duoセキュリ ツールをAPIでつなぎ、ワークフローを自動化する機能もあ

ティ)」は多要素認証を実現するクラウドベースのセキュリティー る。「セキュリティーイベント検知後のアクションを定義してお

サービス。「既存環境に後付けする形でシンプルかつ迅速に くことで、有事の際の対応方法を自動化し、迅速かつ確実な

導入できます」と話す中河氏。認証手段にはパスワードレスの 対策が可能になる。セキュリティー担当者の運用負荷も大幅

生体認証を取り入れることも可能だ。本人固有の生体認証は に軽減できます」(中河氏)。

なりすましのリスクが極めて低い。

クラウド活用を前提にした工場のインターネット接続環境は、

デバイスの健全性を可視化する機能もある。「たとえば、認 本社や支社のIT系ネットワークとは別系統で構築するケース

証はクリアしてもデバイスのOSやブラウザが古い場合や、ア が増えつつある。その際は工場ネットワークのセキュリティー

ンチウイルスがアップデートされていない場合には、アプリケー も再考が必要だ。シスコは多様なセキュリティーソリューショ

ションへのアクセスをブロックしてアップデートを促すことも ンの提供を通じ、工場およびクラウドを守る包括的セキュリ

可能です。様々な条件に基づく柔軟なアクセスポリシーを設 ティーの実現に貢献する。

定できるのです」と中河氏は続ける。

◉お問い合わせ シスコシステムズ合同会社 URL:https://engage2demand.cisco.com/LP=617 TEL:0120-092-255

日経BPの許可により、2023年2月10日~ 2023年5月4日掲載の日経クロステック Active Specialを再構成したものです。©日経BP

3