1/32ページ

ダウンロード(4.1Mb)

工場の特に現場ネットワークのセキュリティを高めるためのソリューション紹介

工場のOTネットワークで求められる細かな通信パケットの分析や。論理的な通信マップの生成、最新の脆弱性情報とのマッチング、ふるまい検知等のOTネットワーク監視に必須機能の紹介

このカタログについて

| ドキュメント名 | シスコの工場向けサイバーセキュリティソリューションのご紹介 |

|---|---|

| ドキュメント種別 | ホワイトペーパー |

| ファイルサイズ | 4.1Mb |

| 取り扱い企業 | シスコシステムズ合同会社 (この企業の取り扱いカタログ一覧) |

この企業の関連カタログ

このカタログの内容

Page1

シスコの工場向けサイバーセキュリティソリューションの

ご紹介

産業用インターネットのサイバーセキュリティ

技術概要

Page2

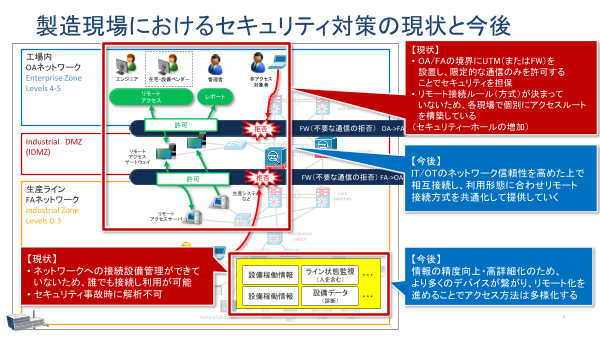

製造現場におけるセキュリティ対策の現状と今後

【現状】

工場内 • OA/FAの境界にUTM(またはFW)を

OAネットワーク

設置し、限定的な通信のみを許可する

Enterprise Zone エンジニア 在宅・設備ベンダー 管理者 非アクセス

対象者 ことでセキュリティを担保

Levels 4-5

リモート

レポート • リモート接続ルール(方式)が決まって

アクセス Core

switches いないため、各現場で個別にアクセスルート

を構築している

許可

拒否 FW(不要な通信の拒否) OA->FA (セキュリティーホールの増加)

Industrial DMZ

(IDMZ) リモート Firewalls

アクセス (Active/Standby)

ゲートウェイ 【今後】

許可 拒否 FW(不要な通信の拒否) FA->OA

IT/OTのネットワーク信頼性を高めた上で

生産ライン 相互接続し、利用形態に合わせリモート

生産システム Core

FAネットワーク など switches 接続方式を共通化して提供していく

Industrial Zone

リモート

Levels 0-3 アクセスサーバ

Distribution

switch

LWAP

【現状】 【今後】

生産ライン担当者

• ネットワークへの接続設備管理ができて 設備稼働情報 ライン状態監視 ・・・ 情報の精度向上・高詳細化のため、

いないため、誰でも接続し利用が可能 (人を含む) より多くのデバイスが繋がり、リモート化を

• セキュリティ事故時に解析不可 設備稼働情報 設備データ WGBPAC ・・・ 進めることでアクセス方法は多様化する(診断)

FactoryTalk Client IO Drive 2© 2021 Cisco and/or its affiliates. All rights reserved. Cisco Confidential PAC PACMCC

Page3

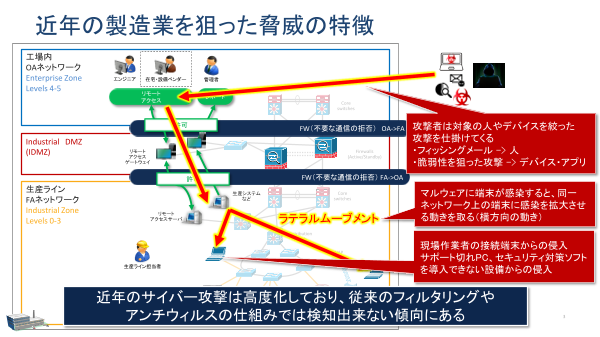

近年の製造業を狙った脅威の特徴

工場内

OAネットワーク

Enterprise Zone エンジニア 在宅・設備ベンダー 管理者

Levels 4-5

リモート

レポート

アクセス Core

switches

許可 FW(不要な通信の拒否) OA->FA 攻撃者は対象の人やデバイスを絞った

Industrial DMZ 攻撃を仕掛けてくる

(IDMZ) リモート Firewalls ・フィッシングメール -> 人

アクセス (Active/Standby)

ゲートウェイ ・脆弱性を狙った攻撃 -> デバイス・アプリ

許可 FW(不要な通信の拒否) FA->OA

生産ライン

生産システム Core マルウェアに端末が感染すると、同一

FAネットワーク など switches

ネットワーク上の端末に感染を拡大させ

Industrial Zone

リモート

Levels 0-3 アクセスサーバ ラテラルムーブメント る動きを取る(横方向の動き)

Distribution

switch

現場作業者の接続端末からの侵入

LWAP

サポート切れPC、セキュリティ対策ソフト

生産ライン担当者 を導入できない設備からの侵入

WGB

近年のサイバー攻PLC撃は高度化しており、従来のフィルタリングや

アン IO Drive 3© 2021 Cisco and/or チits affiウliates.ィ All rルightsF raeスcsteorryvTeaのdlk. C Cliiesnc仕to Conf組identiaみl でMCはC 検P知LC 出PL来C ない傾向にある

Page4

脅威に対応するための基本的な考え方

工場内

OAネットワーク

Enterprise Zone エンジニア 在宅・設備ベンダー 管理者

Levels 4-5

リモート

レポート

アクセス Core

switches 新しく求めらるOA->FA、FA->OA間のアクセス制御への対応

許可 を整理し、適切なポリシーを適用するFW(不要な通信の拒否) OA->FA

Industrial DMZ

(IDMZ) リモート Firewalls

アクセス (Active/Standby)

ゲートウェイ

許可 FW(不要な通信の拒否) FA->OA

生産ライン

生産システム Core

FAネットワーク など switches

Industrial Zone

リモート デバイスの脆弱性への対応

Levels 0-3 アクセスサーバ ラテラルムーブメント

Distribution

switch

• なりすましの検知 LWAP

• 利用するサーバ(OS)、アプリケーションの

生産ライン担当者 生産に関わる社員のセキュリティに対する

脆弱性への対応 意識の向上

WGB

デジタル化は様々なPLもC のがネットワーク上で繋がることにより進むが、

© 2021 Cisco andセ/or itsキ affiliaュtes. Aリll righテtsF raecstィeorryvTe的adlk. C Cliiesnなct

IO

リスDriveo Confidential クを PLCMCC潜在的にPLC持つことになる 4

Page5

工場ネットワークセキュリティ対策

エンタープライズゾーン 産業用DMZ (一般的なDMZと同じ)インターネット

Cisco ASA Firepower

Cisco DNAC

DC IT ネットワークと生産設備ネットワークの境界で防御

✓ 高度なマルウェア防御 (AMP)

次世代FW

産業用DMZ ✓ 次世代FW (NGFW)

ASA Firepower ✓ 優れたIPS エンジン

製造ゾーン

ディストリビュー Cisco Cyber Vision

ションスイッチ センター 産業用ファイアウォール

Cisco IND

ワイヤレス

コントローラ Cisco ISA3000

セル / エリア ゾーン

セル単位でセグメンテーション

*通信規格により利用できない場合があります

✓ 産業用通信プロトコルを利用した攻撃に対応

生産設備

✓ 産業用アプリケーション可視化

ネットワーク 生産設備

✓ 古いOS/アプリケーション/ブラウザの検知

産業用 FW 無線LAN

ISA3000

Cyber Vision(新製品)

Cisco Cyber Vision

Cyber Vision

攻撃対象

ライン1 ライン2 製造エリアの脆弱性対策・資産管理

✓ 産業用プロトコルを理解して通信の可視化

© 2018 Cisco and/or its affiliates. All rights reserved. Cisco Confidential ✓ 産業用機器の脆弱性のリストアップ

✓ 産業用ネットワークに対するセキュリティ対策

Page6

製造現場におけるセキュリティ対策の難しさと

解決のためのアプローチ

セキュリティ考慮点 製造現場ならではの課題 解決のためのアプローチ

新しく求めらるOA->FA、FA->OA間 脆弱性への対応を随時行うことが困難

でのアクセス制御への対応 • 変動要素が多い(関係者が多く、ラインごとに ネットワークで守る

随時改善が行われる) • 資産を特定する

• 生産重視のため、必要なタイミングでの作業 • 必要最低限のアクセスに限定する

利用するサーバ(OS)、アプリケー (脆弱性の対応、など)が難しい • ネットワーク上の振る舞い監視により異常

ションの脆弱性への対応 • ライフサイクルがIT領域と違い長いため、OS サ を検知する

ポート切れのデバイスが多く存在

デバイスの脆弱性への対応 OT-ITの知識・経験を合わせて守る大きく異なるITとOTの運用観点と導入技術

• 生産・製造系部署を巻き込んだ体制構築

• 生産を止めないことが最優先

• 可用性を意識した現場との役割分担

• 分かり易いシンプルな運用/操作

製造現場ネットワーク接続資産の • それぞれの担当者が実際に利用可能なソ• 独自生産システム/アプリケーション

リューション選定

可視化 • IT観点での担当責任者の不在(国内)

OTとITが深く関わりあい、インフラ環境と運用を考えて行く必要がある

6

© 2021 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page7

Cyber Visionご紹介

© 2019 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page8

Cisco Cyber Vision

生産ネットワークを隅々まで監視、生産システム防衛の基礎づくり

産業 IoT 用資産管理&セキュリティプラットフォーム

資産の可視化: 制御装置と通信の実態を検出可視化 総合的な脅威の検出: アラートの発報

• 制御装置資産台帳の自動生成 • 通常と異なる振る舞いの検知

• 通信パターン検出 • シグネチャーベース IDS

• 脆弱な装置の発見 • 調査機関からの OT 脅威情報利用

運用実態の把握: プロセスの追跡 ネットワークに組込み: コストメリット

• 工程変更

Industrial

資産の追加削除 Industrial Industrial IoT Gateways•

Switching Wi-Fi Routing Compute

• 生産設備のフライトレコーダー

Cyber Vision は各種産業プロトコルをデコード・解釈可能

© 2019 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page9

OTセキュリティ強化を目的にCisco Cyber Vision

◼ 情報資産の特定

ICS(産業用制御システム)ネットワークに接続された機器について、それらのコンフィギュ

レーションや脆弱性を含めた情報を自動収集し、一覧化します。

◼ コミュニケーションマップ

機器の間の関係やコミュニケーションのパターンを特定することにより、効果的なネット

ワークのセグメント分割や監視が可能になります。

◼ 脅威の検知

通常時の通信の状態をベースラインとして確定する事により、脅威となる外部からの侵入や

攻撃を検知する事を可能にします。

◼ 次のアクションにつながる洞察

収集したデータの分析に基づき、御社のシステムの安全性を確保するために有効なベストプ

ラクティスや推奨事項を提供します。

© 2020 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page10

サイバービジョンより出力されるレポート例

(1) 情報資産と資産間の関係の可視化

情報資産間のコミュニケーションマップ

情報資産のインベントリ

© 2019 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page11

サイバービジョンより出力されるレポート例

(2) 情報資産の詳細なインベントリー

• OT 及びIT機器の詳細なリストを自動的に作成

• ソフトウェアやハードウェアの特徴を表示

• ラックスロットのコンポーネントを把握

• タグ付を行う事で情報資産の機能やプロパティ

を容易に把握可能

© 2019 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page12

サイバービジョンより出力されるレポート例

(3)プロセス分析

• 機器の機能やアプリケーション間の情報フローをタグやイ

ベントでわかりやすく表現

• 変数の変化をモニターする事で、プロセスの健全性を確認

• 自動タグ付け機能により機器情報や通信情報を分かりやす

く表示

© 2019 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page13

サイバービジョンより出力されるレポート例

(4)アプリケーションフローの可視化

• アプリケーションフローを含む情報資産間の

関係を特定

• 不要なコミュニケーションやノイズを把握

• タグ付けにより、各コミュニケーションフ

ローの内容の把握が容易

• リアルタイムでの可視化、過去に遡っての可

視化が共に可能

© 2020 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page14

サイバービジョンより出力されるレポート例

(5)脆弱性情報の一覧化と脅威スコアの表示

• ソフトウェアとハードウェアの脆弱性を自動

的にリスト化

• メーカーの脆弱性対策サイトまで表示

• 脆弱性情報はCiscoのセキュリティ対策チーム

Talosから常にアップデート

• CVSS 共通脆弱性評価システムでスコア化

© 2020 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page15

サイバービジョンより出力されるレポート例

(6) 振舞分析による脅威の検知

• 平常時の振舞いと構成情報からベースラインを作成

• 振舞い分析により、ベースラインからの乖離を自動的

に検知し、アラートを発信

• IoC(セキュリティ侵害インジケーター)をインポートし、

既知の悪意のある振舞いを検知

• 新たなイベントを分類する事で、脅威の検知能力を継

続的に改善

© 2020 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page16

日本語ダッシュボードイメージ

ver4.0で実装(2021/6 リリース予定)

© 2019 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page17

機器リスト

© 2020 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page18

レポート作成

© 2020 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page19

Cisco Cyber Vision

ネットワークの隅々まで監視できる2層のアーキテクチャ

Cyber Vision Center:

一元化された分析とデータの可視化

シスコのソリューション パートナーのソリューション

との統合 との統合

ISE, セキュリティ情報の収集・分析

Stealthwatch イベント管理(SEIM)

Firepower 構成管理データベース(CMDB)、

DNA-C ICSベンダーソフトウェア

Sensor Sensor Sensor Sensor Sensor

産業用 IoT ゲートウエイ / 産業用 産業用 センサーネットワーク

スイッチ コンピュータ ルータ Wi-Fi (RF メッシュ)

Cyber Vision センサーはネットワーク機器に組み込まれております

追加でセンサーとなるサーバーを購入する必要がないので導入コストが低く抑えられます

Deep Packet Inspection を行うのでセンターに送るのは軽量なデータのみ

データ集約のために新たに配線をする必要無し

© 2019 Cisco and/or its affiliates. All rights reserved. Cisco Confidential

Page20

Cyber Visionの仕組み

• 通信内容分析

• 設備台帳作成・資産の可視化

IT領域へ • 脆弱性チェック

• アクティビティ確認

• レポート作成

Cyber Visionセンター

既存サーバー上のVM

L2スイッチ

OT領域

パケットキャプチャー Deep Packet Inspection • ネットワークスイッチを通る通信をパケットキャプチャ

Sensor

• パケットをDPIして中身を分析・圧縮

スイッチ • 必要なデータのみに圧縮してセンターサーバーに送る

(センサー) 全てのパケット データを圧縮 • 通信内容を学習して振る舞い検知

通信

通信

© 2017 CWiscion adndo/wor sit端s aff末iliates. All rights reserved. Cisco CoCnofidnetnrtioalller / PLC HMI Sensor