1/7ページ

ダウンロード(551.9Kb)

製造業界で重要なランサムウェア対策を2つのポイントに絞ってご紹介

製造業界で最も避けなければならないセキュリティリスクのひとつが、ランサムウェアの感染による工場の稼働停止です。

ランサムウェアの被害から工場を守るために必要な「考え方」や「ソリューション」を具体的な事例を交えてご紹介いたします。

このカタログについて

| ドキュメント名 | 工場セキュリティ万全ですか?~事例で解説 最も重要な2つのポイント~ |

|---|---|

| ドキュメント種別 | ホワイトペーパー |

| ファイルサイズ | 551.9Kb |

| 登録カテゴリ | |

| 取り扱い企業 | 東京エレクトロンデバイス株式会社 (この企業の取り扱いカタログ一覧) |

この企業の関連カタログ

このカタログの内容

Page1

工場セキュリティ

万全ですか︖

事例で解説

最も重要な2つのポイント

Page2

アメリカ国立標準技術研究所の

サイバーセキュリティフレームワークから考えるランサムウェア対策

東京エレクトロンデバイスでは、アメリカ国立標準技術研究所(以下NIST)のフレームワークに基づいたランサムウェア対策

を推奨しています。

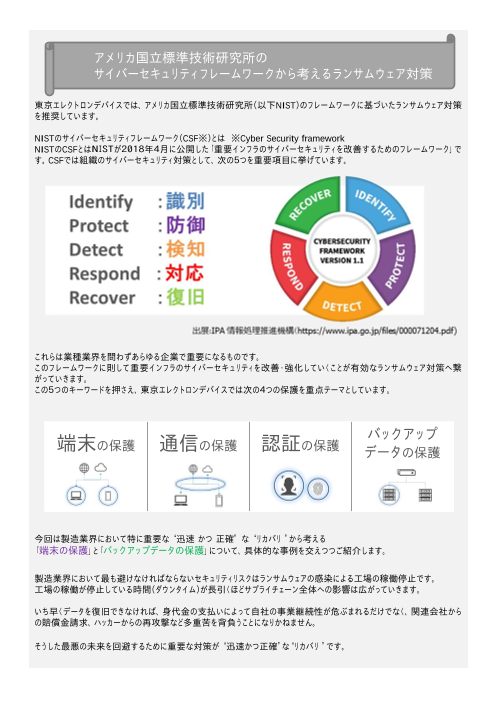

NISTのサイバーセキュリティフレームワーク(CSF※)とは ※Cyber Security framework

NISTのCSFとはNISTが2018年4月に公開した「重要インフラのサイバーセキュリティを改善するためのフレームワーク」で

す。CSFでは組織のサイバーセキュリティ対策として、次の5つを重要項目に挙げています。

これらは業種業界を問わずあらゆる企業で重要になるものです。

このフレームワークに則して重要インフラのサイバーセキュリティを改善・強化していくことが有効なランサムウェア対策へ繋

がっていきます。

この5つのキーワードを押さえ、東京エレクトロンデバイスでは次の4つの保護を重点テーマとしています。

端末 バッ ア プ

の保護 通信の保護 認証 ク ッ

の保護 データの保護

今回は製造業界において特に重要な “迅速 かつ 正確” な “リカバリ ”から考える

「端末の保護」と「バックアップデータの保護」について、具体的な事例を交えつつご紹介します。

製造業界において最も避けなければならないセキュリティリスクはランサムウェアの感染による工場の稼働停止です。

工場の稼働が停止している時間(ダウンタイム)が長引くほどサプライチェーン全体への影響は広がっていきます。

いち早くデータを復旧できなければ、身代金の支払いによって自社の事業継続性が危ぶまれるだけでなく、関連会社から

の賠償金請求、ハッカーからの再攻撃など多重苦を背負うことになりかねません。

そうした最悪の未来を回避するために重要な対策が “迅速かつ正確”な“リカバリ ”です。

Page3

製造業界のランサムウェア対策の答えは︖

~端末とバックアップデータの保護~

製造業界はサプライチェーンに多くの企業が属しています。

したがって、冒頭でも触れたようにランサムウェアに感染し工場の稼働が停止してしまってはその被害は甚大なものになりま

す。

そうしたなかで重要になるのが、感染対策+感染からの迅速なリカバリ (復旧)です。

つまりは、十分な感染対策をしたうえで、万が一感染してしまったとしても迅速にデータを復旧できる術を持っておくこと。

これが製造業界の皆さまに得に求められていることです。

では、製造業界の皆様には具体的にどのような対策が求められているのでしょうか。

その答えはひとつではありませんが、東京エレクトロンデバイスでは端末とバックアップデータの保護を推奨しています。

01 端末の保護

ランサムウェアの感染の多くがメールの添付ファイルやリンク、Webサイトの閲覧に起因していることからわかるようにランサム

ウェアは端末を入り口にして侵入してきます。よってまずは端末を保護することが先決と言えるでしょう。

具体的にはランサムウェアの検知・対応を行うEPP・EDRと呼ばれる製品の導入が必要になります。

製造業界の皆様がこのEPP・EDRの製品を選定するうえで重要になるのが下記の3つです。

1. 地方や海外の工場など電波が届きにくい場所でも正常に動作すること

2. 複数の工場を一元管理できること

3. 万が一、ランサムウェアに感染しても迅速かつ正確にリカバリーできること

1. 地方や海外の工場など電波が届きにくい場所でも正常に動作すること

EDRは製品によってはクラウドとの連携が必要なものがあります。

そうした製品の場合、電波が悪い・届かない場所、あるいはネットワークがダウンしてしまった際にランサムウェアの検知・対

処ができないといった事態が起こります。

工場の場所が必ずしも電波が良いところにあるとは限りませんし、今は問題なくとも今後新設される工場がそうした場所に

ないとも限りません。オフラインでもオンラインと同等にランサムウェアの検知・対応ができることは必須の機能と言えるでしょう。

2. 複数の工場を一元管理できること

工場の数が少数の場合は問題ないかもしれませんが、それが複数存在するとなるとその管理は非常に煩雑になります。

各工場に管理者をおく必要があり、しかもその管理者はセキュリティに明るくない。何か起こったとしても対応できない。なん

てことが起こりうるでしょう。

そんな事態を回避するためにも、複数の工場を中央で集中管理できる製品であることが重要になります。

Page4

3. 万が一、ランサムウェアに感染しても迅速かつ正確にリカバリ できること

これは製造業界に限ったことではありませんが、兎にも角にも、感染により稼働が停止している時間(ダウンタイム)を短くす

ることが重要です。

見出しの“迅速に”の中には“簡単に”という要素も含まれています。システム上、迅速に復旧できるものであったとしても、

その操作が複雑かつ高度なものであれば迅速に復旧することは実質的に不可能と言えるでしょう。極論を言えば “ボタン

をぽちっと押すだけで元通り”なんてものが理想です。

02 バックアップデータの保護

ランサムウェアの対策として意外と見落とされがちなのが、バックアップデータです。

従来は本丸のデータが感染してしまったとしても、バックアップデータを持ってきて復旧、といった対策がスタンダードでした。

しかし、近年バックアップデータを先に暗号化し、その後に本丸のデータを暗号化するという手口が増えてきています。

バックアップから復旧しようと思ったらこちらも感染していた…といった事態を避けるため、バックアップデータの保護も見直し

が必要です。

では具体的にどのような考え方が製品選定に必要になるのでしょうか。

基本的にはEPP・EDR製品と同じです。重要なのは下記の3つです。

1. シンプルな構成であること(複数のコンポーネントを一元管理できること)

2. 攻撃阻止能力を備えていること(そもそもデータの書き換えが容易でない(不可能である)こと)

3. 万が一、ランサムウェアに感染しても迅速かつ正確にリカバリ できること

1. シンプルな構成であること

一般的なバックアップシステムでは、基本的なインフラを構築するにあたって煩雑な作業が必要になります。構築するには、

バックアップサーバーやメディアサーバーのほか、バックアッププロキシサーバーや 専用のストレージなど、多数のコンポーネント

を組み合わせる必要があるためです。これらをひとつひとつ導入・運用していくことは管理者にとって非常に大きな負担とな

ります。

極力ひとつのパッケージに纏まっていて、箱から取り出してネットワークに接続するだけすぐ運用できるような製品が望ましい

です。

2. 攻撃阻止能力を備えていること

冒頭でも触れたとおり、バックアップデータが狙われるケースが近年増えています。そうしたなかで、バックアップデータ管理の

システムにも攻撃阻止能力を備える必要があります。そもそも、ランサムウェアに感染するとはどのような状態を指すのでしょ

うか。それはデータが書き換えられ、暗号化されてしまった状態です。

つまりは、“ランサムウェアに感染させない”=“データを書き換えさせない” と言い換えることができます。この“データを書き換

えさせない”ということはソフト的な対処では意味を成しません。アーキテクチャレベルで書き換えが行えないというハード的な

対処が必要です。“書き換えさせない”ではなく、そもそも“書き換えられない”という表現が適切かもしれません。そのような

製品を選定することが重要になります。

Page5

3. 万が一、ランサムウェアに感染しても迅速かつ正確にリカバリできること

バックアップデータの迅速かつ正確なリカバリで重要になるのが、感染していない世代の判別とインスタントリカバリです。

バックアップデータからリストアしてみたら感染しているデータだった…なんて話はよく耳にするかと思います。リストアを開始す

る前に感染の判別ができること重要です。

また、長時間かかるリストア処理の完了を待たずして復旧できるインスタントリカバリという技術があります。

これはバックアップデータからVMを直接起動することで即時復旧を可能にし、ダウンタイムからのRTO(目標復旧時間)

を限りなくゼロに近づけることができる機能です。

1分1秒のダウンタイムが命取りになる皆さんには必須の機能と言えるでしょう。

東京エレクトロンデバイスがご支援いたします

東京エレクトロンデバイスが提案するのはEPP/EDR製品の SentinelOne とバックアップ製品の Rubrik です。

まずEDR製品の SentinelOne の特徴は、大きく以下の3つです。

オフラインでも動作可能

マルチテナント機能を複数の拠点を一括管理

ワンクリックロールバックによる迅速かつ正確なリカバリ

なかでも最大の特徴がオフラインでも検知力が落ちないことです。これはEDR製品でも類を見ないSentinelOneならではの

特徴です。これは特許取得の技術によって端末にインストールされたエージェントでログの突合せと相関分析を完結させる

ことで実現しています。

そうして地方や海外の工場など電波の弱い環境においてもランサムウェアの脅威から守ることが可能になります。

また、SentinelOne はマルチテナント機能を有しており、単一のコンソール画面で複数の拠点の端末を管理することができ

ます。これによりグループ会社様を含め各工場で個別に管理する必要がなく、メインの管理部門で集中管理することが可

能になります。

図1. 単一のコンソール画面でマルチテナント管理が可能

Page6

そして、SentinelOneはワンクリックロールバックによって迅速かつ正確にリカバリすることができます。

一般的なEDR製品は防御→検知→軽減→隔離→調査という流れで処理を行いますが、SentinelOne は先に隔離を

行います。そして隔離後に特許取得済みのStorylineという機能を用いてワンクリックでクリーンな状態に復旧し、その後に

調査に入ります。

これによって調査の間に業務を停止する時間をゼロに近づけることに繋げることができます。

また、Storylineではランサムウェアに感染した経路を記録・可視化しています。

どのタイミングでどのデータが感染したのか判別できるため、感染前のクリーンなデータへ正確に復旧することができます。

図2. Storylineで感染経路を可視化

図3. ワンクリックでロールバックが可能

続いてご提案するバックアップソリューションの Rubrik の特徴は大きく3つです。

複数のコンポーネントがひとつになったシンプルな構成

データの書き換えが行えない“イミュータブル”なアーキテクチャ

インスタントリカバリによる迅速かつ正確なリカバリ

Page7

図4. Rubrikのイミュータブルファイルシステム

図5. 書き換え不可なアーキテクチャ

Rubrikの最大の特長は、簡単かつスピーディーに導入でき、安全かつ確実にバックアップ環境を運用できるところにありま

す。

通常、バックアップ環境を構築するにはサーバーやストレージ、データベースなどを用意しなければなりませんが、Rubrikはア

プライアンスを箱から取り出してネットワークに接続するだけで、すぐにバックアップ環境の運用を開始できます。

これならば、システム担当者に導入・運用の負荷をかけることもありません。

プラットフォーム上でネイティブに動作する「イミュータブル(変更不可)」なバックアップを行っているのも大きな特長です。

外部からのデータに対する暗号化・削除などを特別な設定なしで防御できるので、万が一ランサムウェア攻撃を受けた場

合でも速やかなリカバリが可能です。

また、インスタントリカバリによって、取得していたバックアップイメージを直接Rubrikの上にマウントして立ち上げることで即時

復旧を実現しています。

これによりリストアにかかる時間を大幅に削減し、ダウンタイムからのRTO(目標復旧時間)を限りなくゼロに近づけること

が可能になります。

東京エレクトロンデバイスではPoCのご支援も承っていますので、まずはお気軽にご相談ください。

本紙に記載された会社名、ロゴ、ブランド名、製品名、サービス名は各社の商標または登録商標です。

その他全ての商標および登録商標はそれぞれの所有者に帰属します。

CN BU https://cn.teldevice.co.jp

新宿:〒163-1034 名古屋:〒451-0045

東京都新宿区西新宿3-7-1 新宿パークタワー S34階 愛知県名古屋市西区名駅2-27-8 名古屋プライムセントラルタワー8階

Tel.03-5908-1990 Fax.03-5908-1991 Tel.052-562-0826 Fax. 052-561-5382

大阪:〒540-6033 つくば:〒305-0033

大阪府大阪市中央区城見1-2-27 クリスタルタワー33階 茨城県つくば市東新井15-4 関友つくばビル7階

Tel.06-4792-1908 Fax.06-6945-8581 Tel.029-848-6030 Fax.029-848-6035

お問い合わせは、Webサイトの右記フォームよりお願いします。 cas-insidesales@teldevice.co.jp