1/7ページ

ダウンロード(981.6Kb)

産業用ネットワークを巧妙化するサイバー攻撃から守るには?FA業界、交通業界、オイル&ガス業界におけるセキュリティ対策の事例を御紹介!

産業用ネットワークに必要なサイバーセキュリティ対策はITシステムへの対策とは異なります。ファクトリーオートメーション、石油&ガスのパイプライン監視、インテリジェント交通、それぞれの現場におけるセキュリティ強化のための課題とその解決策についての事例をご紹介します。

このカタログについて

| ドキュメント名 | 産業用ネットワークのためのサイバーセキュリティ対策 導入事例集 |

|---|---|

| ドキュメント種別 | 事例紹介 |

| ファイルサイズ | 981.6Kb |

| 登録カテゴリ | |

| 取り扱い企業 | Moxa社代理店:アイ・ビー・エス・ジャパン株式会社 (この企業の取り扱いカタログ一覧) |

この企業の関連カタログ

このカタログの内容

Page1

導 入事 例 集

産業用ネットワークに求められるサイバーセキュリティ

http://www.ibsjapan.co.jp/

Page2

産業用サイバーセキュリティの強化

-石油・ガスのパイプライン監視-

石油・ガス業界の某大手企業は、既存のシリアルベースの通信インフラストラクチャを

イーサネットベースのネットワークにアップグレードすることによって、パイプライン監視

ソリューションのセキュリティを強化したいと考えていました。

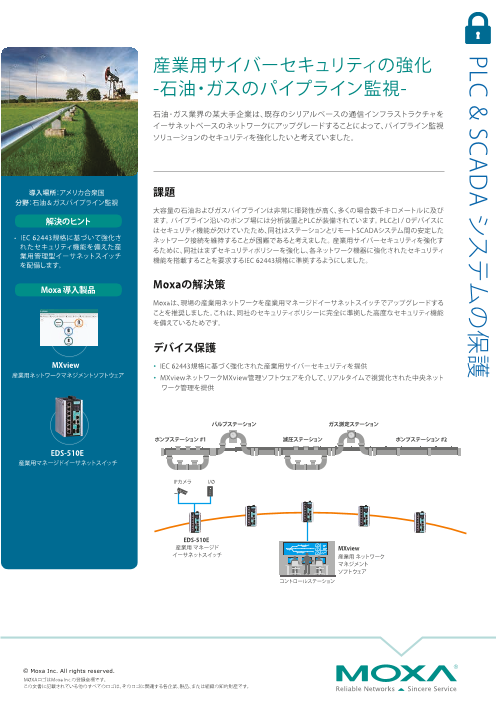

導入場所:アメリカ合衆国 課題

分野:石油&ガスパイプライン監視

大容量の石油およびガスパイプラインは非常に揮発性が高く、多くの場合数千キロメートルに及び

解決のヒント ます。 パイプライン沿いのポンプ場には分析装置とPLCが装備されています。 PLCとI / Oデバイスに

はセキュリティ機能が欠けていたため、同社はステーションとリモートSCADAシステム間の安定した

• IEC 62443規格に基づいて強化さ ネットワーク接続を維持することが困難であると考えました。 産業用サイバーセキュリティを強化す

れたセキュリティ機能を備えた産 るために、同社はまずセキュリティポリシーを強化し、各ネットワーク機器に強化されたセキュリティ

業用管理型イーサネットスイッチ 機能を搭載することを要求するIEC 62443規格に準拠するようにしました。

を配備します。

Moxa 導入製品 Moxaの解決策

Moxaは、現場の産業用ネットワークを産業用マネージドイーサネットスイッチでアップグレードする

ことを推奨しました。これは、同社のセキュリティポリシーに完全に準拠した高度なセキュリティ機能

を備えているためです。

デバイス保護

MXview • IEC 62443規格に基づく強化された産業用サイバーセキュリティを提供

産業用ネットワークマネジメントソフトウェア • MXviewネットワークMXview管理ソフトウェアを介して、リアルタイムで視覚化された中央ネット

ワーク管理を提供

バルブステーション ガス測定ステーション

ポンプステーション #1 減圧ステーション ポンプステーション #2

EDS-510E

産業用マネージドイーサネットスイッチ

IPカメラ I/O

EDS-510E

産業用 マネージド MXview

イーサネットスイッチ 産業用 ネットワーク

マネジメント

ソフトウェア

コントロールステーション

© Moxa Inc. All rights reserved.

MOXAロゴはMoxa Inc.の登録商標です。

この文書に記載されている他のすべてのロゴは、そのロゴに関連する各企業、製品、または組織の知的財産です。

PLC & SCADA システムの保護

Page3

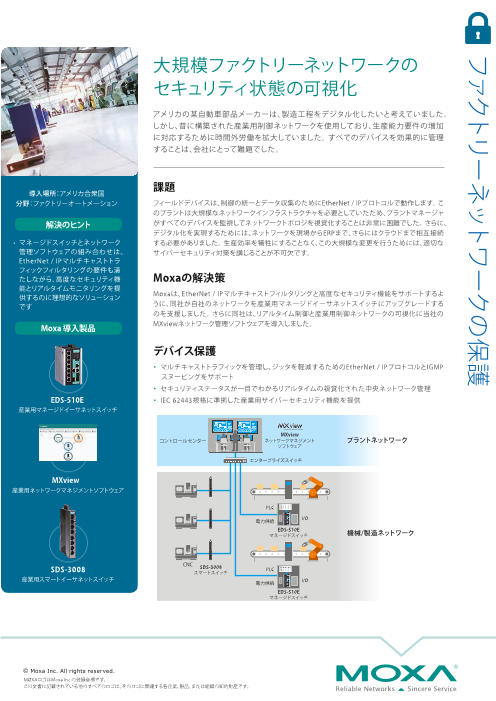

大規模ファクトリーネットワークの

セキュリティ状態の可視化

アメリカの某自動車部品メーカーは、製造工程をデジタル化したいと考えていました。

しかし、昔に構築された産業用制御ネットワークを使用しており、生産能力要件の増加

に対応するために時間外労働を拡大していました。 すべてのデバイスを効果的に管理

することは、会社にとって難題でした。

課題

導入場所:アメリカ合衆国

分野:ファクトリーオートメーション フィールドデバイスは、制御の統一とデータ収集のためにEtherNet / IPプロトコルで動作します。 こ

のプラントは大規模なネットワークインフラストラクチャを必要としていたため、プラントマネージャ

解決のヒント がすべてのデバイスを監視してネットワークトポロジを視覚化することは非常に困難でした。 さらに、

デジタル化を実現するためには、ネットワークを現場からERPまで、さらにはクラウドまで相互接続

• マネージドスイッチとネットワーク する必要がありました。 生産効率を犠牲にすることなく、この大規模な変更を行うためには、適切な

管理ソフトウェアの組み合わせは、 サイバーセキュリティ対策を講じることが不可欠です。

EtherNet / IPマルチキャストトラ

フィックフィルタリングの要件も満

たしながら、高度なセキュリティ機 Moxaの解決策

能とリアルタイムモニタリングを提

供するのに理想的なソリューション Moxaは、EtherNet / IPマルチキャストフィルタリングと高度なセキュリティ機能をサポートするよ

です うに、同社が自社のネットワークを産業用マネージドイーサネットスイッチにアップグレードする

のを支援しました。 さらに同社は、リアルタイム制御と産業用制御ネットワークの可視化に当社の

Moxa 導入製品 MXviewネットワーク管理ソフトウェアを導入しました。

デバイス保護

• マルチキャストトラフィックを管理し、ジッタを軽減するためのEtherNet / IPプロトコルとIGMP

スヌーピングをサポート

• セキュリティステータスが一目でわかるリアルタイムの視覚化された中央ネットワーク管理

EDS-510E • IEC 62443規格に準拠した産業用サイバーセキュリティ機能を提供

産業用マネージドイーサネットスイッチ

MXview

コントロールセンター ネットワークマネジメント プラントネットワーク

ソフトウェア

エンタープライズスイッチ

MXview

産業用ネットワークマネジメントソフトウェア

PLC

電力供給 I/O

EDS-510E

マネージドスイッチ 機械/製造ネットワーク

CNC

SDS-3008 SDS-3008 PLCスマートスイッチ

産業用スマートイーサネットスイッチ

電力供給 I/O

EDS-510E

マネージドスイッチ

© Moxa Inc. All rights reserved.

MOXAロゴはMoxa Inc.の登録商標です。

この文書に記載されている他のすべてのロゴは、そのロゴに関連する各企業、製品、または組織の知的財産です。

ファクトリーネットワークの保護

Page4

ファクトリーネットワークを

セグメント化することで

産業用サイバーセキュリティを強化

台湾の某製鋼工場内には、異なる加工エリアと生産ラインがあります。 工場長は、予期し

ない動作が他の生産ラインに影響を与えるのを防ぐために、生産ライン間のデータ伝送

を隔離して分離することを望んでいました。

導入場所:台湾 課題

分野:ファクトリーオートメーション

エンタープライズネットワークを制御ネットワークに接続する際、プラントマネージャは潜在的な

リスクを軽減するためにITポリシーを順守する必要がありました。 プラント管理者にとって最も困

解決のヒント 難な作業の1つは、すべてのIPアドレスを管理することでした。 さらに、ネットワークの産業用サイ

• ファイアウォールとスイッチ機能を バーセキュリティを強化するために、プラントは、企業ネットワークから制御ネットワークへのデー

備えた安全なルーターを配置する タ伝送を保護するネットワーク設計を必要としていました。

と、ネットワークを分割してデータ

フィルタリングを実行できます。 さ Moxaの解決策

らに、NATを利用してIPアドレスの

管理を簡素化できます。 エンタープライズネットワークと制御ネットワークを保護するために、Moxaはプラントマネージャに

デュアルWANポートを備えたセキュアルータを導入することを推奨しました。これにより、ネットワー

クの両側が直接通信できない産業隔離領域(DMZ)が確立されます。 さらに、Moxaは、IPアドレスの

Moxa 導入製品 管理を簡素化するために、ファイアウォールを装備した安全なルーターを使用してネットワークをセ

グメント化し、ネットワークアドレス変換を実行することを提案しました。

デバイス保護

• 産業用レイヤ2スイッチをサポートし、ネットワークをセグメント化してトラフィックをフィルタリ

ングするためのファイアウォール

• IPアドレスのマッピングと管理用にNATをサポート

EDR-G903 • 異なるネットワークサブネット間のルーティングをサポート

ファイアウォール/NAT/VPNを備えた

産業用セキュアルータ • 重要なアプリケーションの信頼性を高めるための工業用設計

エンタープライズネットワーク

ファイア

ウォール

データベース ログサーバ

EDR-810 産業隔離領域(DMZ)

8+2Gマルチポート産業用セキュアルータ、

アプリケーション RADIUSサーバ

スイッチ/ファイアウォール/NAT/VPN サーバ

EDR-G903

ファイアウォール/NAT/VPNを備えた

産業用セキュアルータ

プロセスコントロールネットワーク

EDR-810

8+2Gマルチポート

産業用セキュアルータ、

スイッチ/ファイアウォール/NAT/VPN

Process A, LAN A Process A, LAN A

Process B, LAN B Process B, LAN B

Process C, LAN C Process C, LAN C

© Moxa Inc. All rights reserved.

MOXAロゴはMoxa Inc.の登録商標です。

この文書に記載されている他のすべてのロゴは、そのロゴに関連する各企業、製品、または組織の知的財産です。

ファクトリーネットワークの保護

Page5

改良されたマシナリーサービスへの

簡単で安全なリモートアクセス

ネットワークの稼働時間を最大化すると、機械の生産性が向上します。 したがって、機械

式動力プレスの某大手メーカーは、改善された機械性能と効果的なトラブルシューティ

ングを確実にするために、世界中の顧客に対してよりタイムリーで効率的なアフターサー

ビスを提供する必要がありました。

導入場所:台湾 課題

分野:ファクトリーオートメーション 当初、マシンビルダーはWindowsベースのリモートデスクトップコントロール(RDC)テクノロジを

採用していましたが、回避したいと重大なセキュリティリスクと追加コストがありました。 Windows

解決のヒント ベースのRDCでは、Windowsで動作するコンピュータを工場でインストールする必要があります。

ただし、Windowsベースのコンピュータはセキュリティ上のリスクを受けやすく、インターネットに

• ローカルネットワークからの隔離さ 接続するとサイバー攻撃の可能性がさらに高まります。 セキュリティリスクを回避するために、機械

れた保護のためのアウトオブバウ メーカは複雑なIT関連のファイアウォール機器を採用する必要がありますが、これは時間がかかり

ンドLTEセルラー接続と、エンド 管理が困難です。

ツーエンドのデータ暗号化を備え

た完全に統合された安全な接続の

導入により、ITセキュリティ要件と Moxaの解決策

安全なリモートアクセスニーズを

同時に満たすことができます。 リモート接続ソリューションの中でも、MoxaのMRCソリューションは、エンドツーエンドのセキュリ

ティと完全に統合されたセキュリティ、使いやすさ、クラウドベースの柔軟性、厳しい工場環境での信

頼性など、さまざまな理由で際立っています。 クラウドベースのリモートアクセス接続を構築するた

Moxa 導入製品 めに必要なコンポーネントは、MRCゲートウェイ、クラウドサーバー、およびクライアントソフトウェア

の3つだけです。

セキュアなネットワークインフラストラクチャ

• エンドツーエンドのデータ暗号化を使用した完全に統合された安全な接続

• クラウドベースの相互接続とサービススケーラビリティのためのセキュリティ管理

• ワンクリックで、ITの専門知識を持たないエンジニアは、複雑なファイアウォール設定やIP管理を

Moxa Remote Connect Suite 行わなくてもリモートマシンにアクセス可能

安全なリモートアクセスのための

リモート接続管理プラットフォーム

MRCクライアント MRCゲートウェイ

エンジニアとMRCサーバーを接続し、 HMI、PLC、カメラなどのイーサ

リモートのトラブルシューティングお ネットベースのエッジデバイスを

よびメンテナンス作業を実行できる MRCサーバーに接続する安全な

ようにするソフトウェアツール ゲートウェイ

HMI PLC カメラ

リモートデスクトップコントロール

PLCプログラミング

装置のアップブレード MRCサーバー

Amazon EC2サービスでホストされ

ている接続管理プラットフォーム

サービスエンジニア 現場

© Moxa Inc. All rights reserved.

MOXAロゴはMoxa Inc.の登録商標です。

この文書に記載されている他のすべてのロゴは、そのロゴに関連する各企業、製品、または組織の知的財産です。

セキュアなリモートアクセス

Page6

相互接続された交通信号通信の保護

米国のHenrico Countyは、既存のクローズドループ交通信号制御システムをNEMA TS2

に準拠した分散交通管理システムにアップグレードしたいと考えていました。 中央の指

令センターから、オペレータはリアルタイムの監視のために遠隔の交通管制場所で交通

信号にアクセスし、緊急事態により迅速に対応することができます。

課題

この高度な交通管制ネットワークは、公衆ネットワーク全体に展開され、システム通信の整合性を確

導入場所:Henrico County 保するために、信頼性の高い接続とVPNやファイアウォールなどのサイバーセキュリティ保護が必

(アメリカ合衆国) 要になります。 交通管制官が円滑にデータを交通管制センターに送信するために、システムインテ

分野:インテリジェント交通 グレータは、通信にモデムを必要とする既存のISP公衆網を利用しました。 ただし、トラフィック制御

ネットワークはセキュリティ上の脅威に弱いため、安全なデータ通信を確保するためにはVPNとファ

解決のヒント イアウォールが不可欠です。

• ファイアウォール、VPN、およびス Moxaの解決策

イッチを備えた安全なルーターを

配置すると、データ転送が暗号化 Moxaは、データ通信とデータセキュリティのために各交差点にある路側キャビネットにEDR-810セ

され、信頼性が向上する冗長ネット キュアルータを設置することを推奨しました。 EDR-810シリーズは、安全なリモートアクセスを提供

ワークが提供されます。 し、重要なフィールド機器を保護するVPNおよびファイアウォール機能をサポートしています。

Moxa 導入製品 セキュアなネットワークインフラストラクチャ

• フィールドキャビネットと中央オペレーションセンター間のVPNトンネリング用に20MbpsのVPN

帯域幅をサポート

• 光ファイバリングトポロジを必要とする将来の拡張のためのRSTPおよびTurbo Ringテクノロジを

備えた2ギガビットファイバポート

交通管理センター

EDR-810

8+2Gマルチポート産業用セキュアルータ、

スイッチ/ファイアウォール/NAT/VPN 交通信号コントローラ インター

ネット

モデム

ワイヤレス

アクセスポイント VPN VPN

EDR-810 モデム

セキュアルータ

© Moxa Inc. All rights reserved.

MOXAロゴはMoxa Inc.の登録商標です。

この文書に記載されている他のすべてのロゴは、そのロゴに関連する各企業、製品、または組織の知的財産です。

セキュアなリモートアクセス

Page7

アイ・ビー・エス・ジャパン株式会社は、Moxaの正規販売代理店です。

カタログ・資料請求・お問い合わせは info@ibsjapan.co.jpまでお問い合わせください。

http://www.ibsjapan.co.jp/

E-mail:info@ibsjapan.co.jp

営業時間(土日・祝日を除く)9:00 ~ 17:30

■ 厚木センター

〒243-0432 神奈川県海老名市中央2-9-50 海老名プライムタワー12F

TEL:046-234-9200 FAX:046-234-7861

■ 東京システムセンター

〒151-0053 東京都渋谷区代々木2-4-9 NMF新宿南口ビル2F

TEL:03-5308-1177 FAX:03-5308-1188

IBS-201904-Ekahau

■ 大阪営業所 ※ 掲載されているイラスト・画像についての著作権は各社メーカに帰属します。

〒532-0003 大阪府大阪市淀川区宮原1-2-6 新大阪橋本ビル4F ※ 記事内容(日本語翻訳分)についての著作権はアイ・ビー・エス・ジャパン株式会社に帰属します。

TEL:06-7176-9191 FAX:06-7176-9192 ※ 製品内容・製品仕様は、予告なく変更いたします。最新情報については、お問い合わせください。